얼마 전, Xworm V5.2 가 유포된 것이 ITW 상 포착되었다. 분석하기에 재밌어 보여 해당 악성코드에 대해 분석해보았다.

* sha256 : 5ce080055262bb21798a99e83d370fab41b809ebd8d59bc083bdac2a49b2427e

기본적으로 해당 샘플은 .NET 악성코드이다.

내부를 살펴보면 "Fluxsus V8" 이라는 이름을 가지고 있는데, 해당 이름은 로블록스 구동에 필요한 소프트웨어인 "Fluxus" 를 위장한 것으로 보여진다.

해당 악성코드는 실행 시 중복 방지를 위해 뮤텍스를 생성한 뒤, 파일 내부의 일부 값을 추출해 새로운 실행 파일들을 생성한다.

총 4개의 추가 파일을 생성한다. 이 중 하나는 "schtasks.exe" 파일명을 가지고 생성된다. 탐지 회피 등의 목적을 가진 것으로 보여진다.

각 생성된 파일들에서는 피해자 PC 정보 탈취, 지속 실행 등록을 위한 레지스트리 키 수정 등의 악성 행위를 수행한다. XClient의 경우 가장 먼저 Bot 에게 정보를 전송하기 위해 Bot에 대한 정보를 설정한다.

이후 같은 경로에 존재하는 schtasks.exe를 실행한다.

또한, 지속적인 악성코드 실행을 위해 레지스트리 키 중 "CurrentVersion\Run" 아래에 악성코드를 등록한다.

이후 텔레그램 봇과 지속적으로 연결한다.

다른 악성코드들인 Cheat, Built 등에서는 RAT(Remote Access Trojan)의 행위를 수행한다. 피해 PC에 beep 소리를 내거나 각종 정보를 탈취해 봇으로 전송하거나 명령을 전달받아 명령에 맞는 행위를 수행하는 등의 악성 행위를 수행한다.

안티바이러스 제품군을 파악하는 행위도 포함되어 있다.

피해자 PC의 유저명, OS 명, USB 정보, CPU, GPU, RAM 정보 등을 탈취해 초기 정보로 텔레그램 봇을 통해 공격자에게 전송한다.

* 봇 토큰: AMnEeOkgGsc3xcygR0JUtGSBgq/mjbxPsd0eJ2k4zS7EM1VlrQThRfIx+l0nT9AD

* ChatID : LIMMDK9K6PXNxA6S8Mrqag==

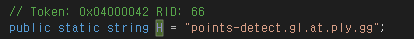

또한, C2 서버에 연결을 수행한다.

* C2 서버 : points-detect[.]gl[.]at[.]ply[.]gg

C2 서버의 변경 등은 pastebine을 통해 전달받는다.

* 주소 : https://pastebin[.]com/raw/EngADTbC

* 현재는 해당 페이지가 삭제된 상태

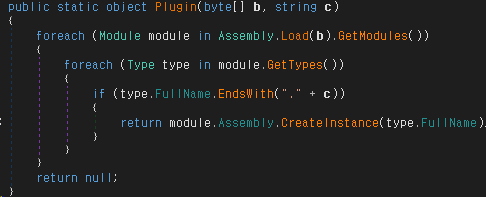

특이한 점은 플러그인 함수를 가지고 있다는 것이다. 해당 플러그인 기능을 통해서 향후 악성코드의 추가적인 발전이 있을 것으로도 예상된다.

또한 재밌는 점은 해당 악성코드를 분석하는 분석가를 의식하는 듯한 문자열이 포함되어 있다. 해당 문자열은 "WhyYouReverseMe..ImInnocent..LoveYouu.." 이다.

본 글에 모두 작성하지는 않았지만, 해당 악성코드는 피해자 PC에 유포되어 RAT와 같은 행위를 수행하는 것으로 보인다. 또한, 플러그인 기능등을 통해 이미 감염된 악성코드에 없는 악성 기능도 추가로 배포할 수 있는 것으로 보인다. 실제 기능은 본 글에 작성된 것보다 훨씬 더 많다.

'Analysis' 카테고리의 다른 글

| 69. Kimsuky's lnk malware attack method (1) | 2024.04.15 |

|---|---|

| 68. Kimsuky Correlation (Disguised Korean Public Institution) (1) | 2024.03.28 |

| 66. BianLian ransomware (1) | 2024.02.06 |

| 65. Kimsuky's 트레이딩 스파르타코스 강의안-100불남(2차) (0) | 2024.01.23 |

| 64. No-Justice Wiper (1) | 2024.01.09 |