최근, 북한의 Kimsuky 그룹은 msc 파일을 이용한 악성코드 유포를 활발히 진행중이다. 그 중 하나의 파일로 "Twitch - Payment Plan.msc" 파일이 ITW 에서 발견되었다. 본 글에서는 해당 악성코드를 분석한다.

먼저, 해당 파일의 정보는 아래와 같다. msc 파일이기 때문에 기본적으로 xml 구조를 따르고 있는 것을 볼 수 있다.

해당 파일은 실행 시, 위장 워드 파일을 띄운다. 동시에 백그라운드에서는 파워쉘을 이용해 C2 서버로 연결해 추가 악성코드를 다운로드 한다. 이러한 형태는 최근 들어 Kimsuky 그룹이 악성코드를 유포하는데 적극 활용하고 있는 방법이다. 또한, 해당 C2 서버는 익명 파일 업로드 서비스이다. 이 점은 드롭박스 등을 이용했던 이전과 달리 익명 파일 업로드 서비스를 이용하는 특징을 보인다.

* C2 서버: https://oshi[.]at/PTgX/jIML.txt

C2 서버에 연결되면 아래 그림과 같은 powershell 코드를 다운로드 받고 실행한다.

해당 파워쉘 코드는 먼저 선언된 $encodedData 의 값을 "문서" 폴더 아래에 "RfQK.mp3" 파일로 저장한다. 이후 저장한 파일의 확장자를 mp3 -> exe로 변경한 후 conhost.exe 프로그램을 통해 실행한다.

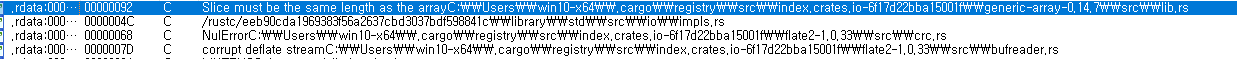

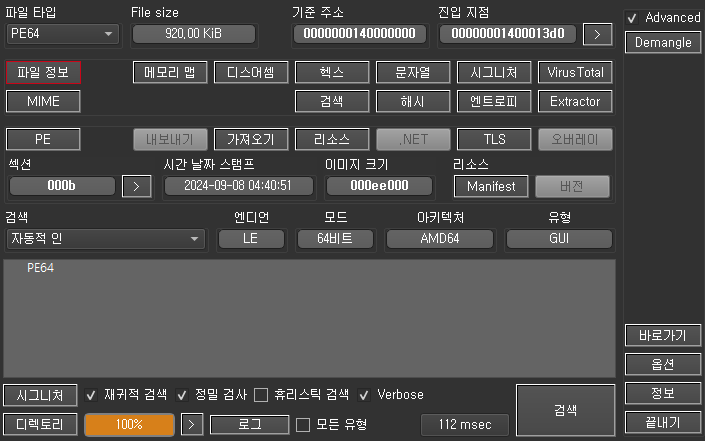

저장되는 파일은 dll 파일이다. 제작 언어는 Rust 이며 최근 Kimsuky 그룹이 타겟하는 대상 시스템에 맞게 64 비트로 제작되어 있다.

해당 악성코드는 stormkitty 라는 오픈소스 악성코드의 Rust 언어 버전이다. stormkitty 악성코드는 각종 정보 탈취(스틸러) + 클립보드 탈취(클리퍼) + 키보드 입력 탈취(키로거) 기능을 가지고 있는 악성코드이다.

이러한 공격에서 볼 수 있듯이, 최근 Kimsuky 그룹은 악성코드의 외주화를 적극 활용중이다. 공개된 오픈소스 악성코드를 적극 활용하는 것으로 보여지며, 그룹 자체는 악성코드를 유포하는 것에 집중하는 것으로 보여진다.

IoC

496573678832d5aca98b2404aacdd1ff7df8829025bf6f75c0e25546f67906ab - Twitch - Payment Plan.msc

fcf356ab3a102e2dfa4f562d7b1f40ddd5c1d74125328f8ecc55c38bdebae2a8 - powershell

77a52e4ae19762156df88783f4e1cdfafbc91ac50faa089783be0be065ac49e0 - stormkitty

https://oshi[.]at/PTgX/jIML.txt - C2 server

'Analysis' 카테고리의 다른 글

| 87. Lazarus's Beavertail (MacOS) (3) | 2024.09.28 |

|---|---|

| 86. UNC2970 correlation with Lazarus (2) | 2024.09.24 |

| 84. Head Mare correlation (0) | 2024.09.09 |

| 83. Kimsuky's rhfueo)@@) lnk malware (1) | 2024.09.06 |

| 82. misp - maltego 연결 (0) | 2024.09.03 |