Clop 랜섬웨어는 2019년에 등장한 기업을 타깃으로 삼는 랜섬웨어이다. 본 글에서는 Clop 랜섬웨어를 분석한다.

| Malware | Clop |

| OS | Windows7 |

| action | File Crypt(Ransom) |

악성코드 파일을 실행하면 첫 행위로 popup.txt 라는 파일을 읽으려 한다. 추측상이지만 현재 컴퓨터가 감염된것인지 아닌지를 구분하기 위해서로 보인다.

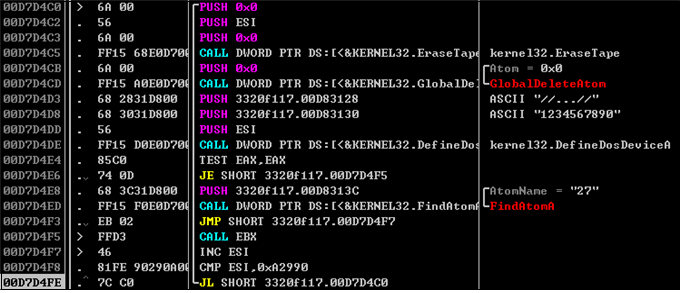

이후 감염 PC의 MS-DOS 디바이스명을 1234567890로 재정의한다.

재정의 후, 감염 PC의 테이프를 삭제하고 아톰 테이블을 삭제한 뒤에 MS-DOS 디바이스 명을 1234567890으로 재정의하는 것을 반복하면서 아톰명으로 27이라는 이름을 가진 아톰을 찾는걸 반복한다.

해당 행위들을 수행하고 난 뒤, 현재 PC에서 특정 프로그램(백신 행위를 하는)이 동작중인지를 검사한 뒤 해당 프로그램이 동작중이면 종료시킨다. 아래 표 내용은 종료시키는 프로그램 명이다.

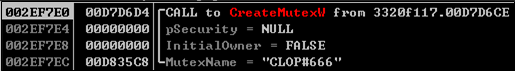

프로그램들을 모두 차단하고 난 뒤에는 본격적 암호화를 수행하기전 "CLOP#666" 이라는 이름의 뮤텍스를 생성해 프로그램의 중복실행을 방지한다.

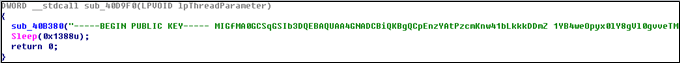

암호화에 사용할 RSA 공개키를 쓰레드를 생성해 해당 쓰레드로부터 가져오도록한다. 생성된 쓰레드는 이후 행위에서 드라이브 타입을 검사할 때 드라이브 타입 검사 뒤 잠깐의 Sleep이 발생하는 시점에 동작하게 된다.

최상위 디렉토리부터 암호화를 위해 드라이브 타입을 가져온 뒤 해당 드라이브 명에 따라 어떤 드라이브가 존재하는지(하드디스크, USB 등)를 검사한다.

이후 암호화 루틴 수행에 앞서서 최초로 암호화 루틴을 수행하는 경로가 특정 경로가 아니라면 암호화 과정을 수행한다.

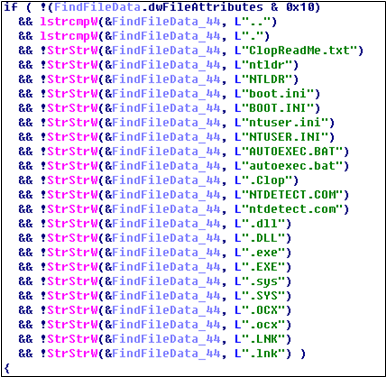

암호화를 수행하면서 랜섬노트 혹은 이미 암호화 된 파일의 확장자나 윈도우 부팅과 같이 윈도우 자체에서 암호화 될 시 치명적일 수 있는 파일들은 제외하면서 암호화를 수행한다.

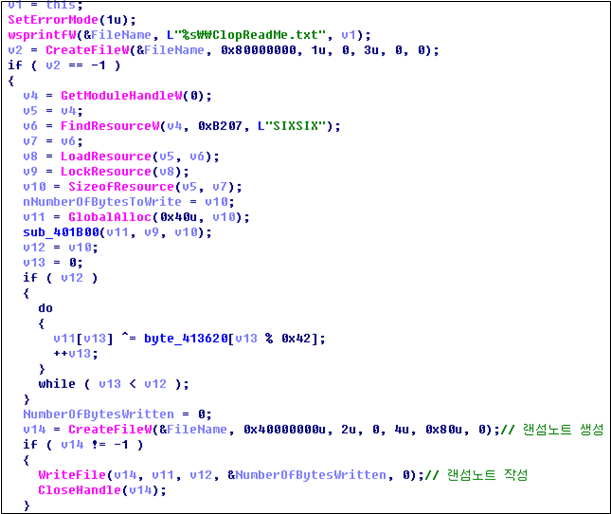

위 조건들을 통과하면 암호화를 수행하며 암호화는 먼저 본파일명.Clop 파일을 생성하는 것으로 시작된다.

암호화는 생성해놓은 RSA 공개키를 이용해 이루어진다.

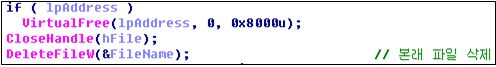

이후 생성한 .Clop 파일에 본파일의 암호화 된 내용을 채워 넣은 뒤에 본래 파일은 삭제한다.

드라이브 아래 모든 파일에 대해 암호화를 모두 수행할 때까지 반복하고 경로를 이동해가며 암호화를 수행한다.

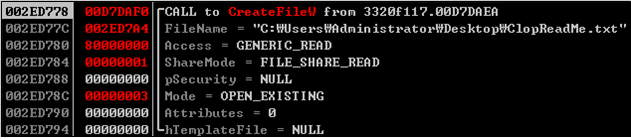

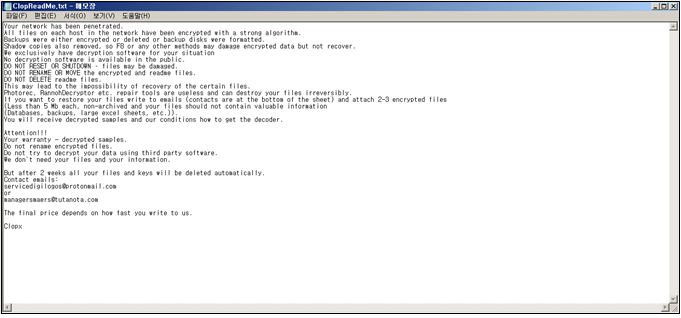

암호화하는 각 경로마다 랜섬노트를 생성한다.

'Analysis' 카테고리의 다른 글

| 10. APT 관련 사이트 (0) | 2019.08.05 |

|---|---|

| 09. Fast-Flux (0) | 2019.06.03 |

| 07. 도메인 쉐도잉 (0) | 2019.05.30 |

| 06. LokiBot (0) | 2019.05.30 |

| 05. TrickBot (0) | 2019.05.29 |