얼마 전, VirusTotal에 북한에서 올린 것으로 보여지는 새로운 파일이 나타났다. 아래 그림처럼 업로드 국가 코드가 KP로 북한으로 나타난 것을 볼 수 있다. 추측하자면 악성코드 제작 후 백신들의 탐지 여부를 알아내기 위해 업로드해 테스트 한 것으로 보인다.

- 파일명 : cliam.exe

- 파일 해쉬 (sha256) : cc883747986de7f37206e675d1b0fbcf97dfbf4d82c69ca09a38515d736e401e

해당 악성코드와 이전 북한 APT 그룹에서 사용했던 IoC 정보들과의 연관성 파악을 위해 개인적으로 관리하는 VirusTotal의 북한 APT 그룹 Graph에서 연관성을 확인해보았다. 아래 그림에 나타난 IP 및 악성 파일들이 모두 관련된 파일들이다.

이 중 해당 악성코드와 연관된 IP 주소인 23[.]216[.]147[.]64 주소는 Kimsuky 그룹의 '협의 이혼 의사 확인 신청서'를 위장한 QuasarRAT 악성코드와 관련된 것으로 나타났다.

위 악성코드는 본 블로그에서 분석한 바 있다.

https://p3ngdump.tistory.com/109

42. Kimsuky's 협의 이혼 의사 확인 신청서.docx

얼마 전 "협의 이혼 의사 확인 신청서"라는 이름으로 악성코드가 유포되었다. 해당 문서는 정상적으로 위장하고 있는 악성 문서이며 실행시 피해자 PC에 추가적인 악성코드를 드롭해 원격 조종

p3ngdump.tistory.com

또한, 위 악성코드는 CHM 파일을 통해 유포됐던 QuasarRAT 악성코드와도 비슷하다.

https://p3ngdump.tistory.com/113

46. Kimsuky's CHM

최근 Kimsuky 그룹이 위장 chm 파일을 이용하여 악성코드를 유포하고 있다. 스피어피싱 공격 기법 등과 조합하여 chm 파일을 열람하도록 유도해 RAT 악성코드 등을 유포하는 형태이다. - 관련 분석 보

p3ngdump.tistory.com

또한, 위 업로드 악성코드와 연관된 다른 IP 주소인 20[.]99[.]186[.]246 와도 Kimsuky 그룹의 악성코드가 연관되어 있는 것으로 나타났다.

이외에 연관된 다수의 악성파일들이 모두 Kimsuky 그룹이 사용했던 악성파일들로 나타났다. 이 지표를 고려해보면 북한에서 업로드 된 것으로 확인되는 해당 악성코드는 Kimsuky 그룹이 새롭게 제작한 악성코드로 보이며 본격적으로 악성코드를 공격에 사용하기 전, 백신사들의 탐지 여부 등을 알아내기 위해 VirusTotal에 업로드한 것으로 보여진다.

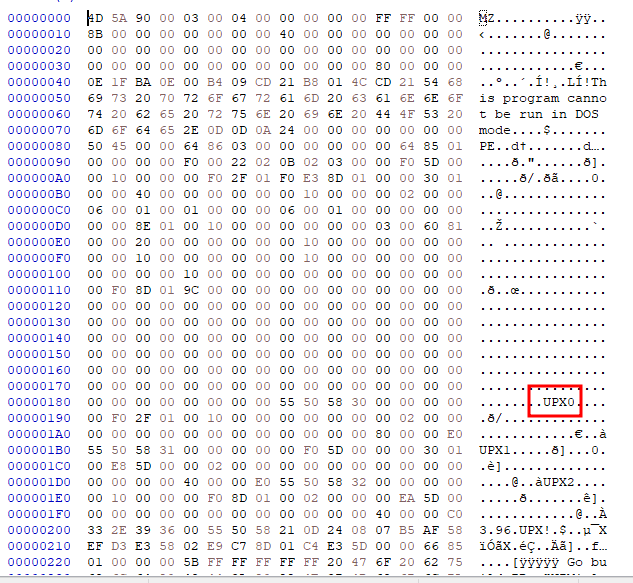

해당 악성코드에 대한 간략한 정보는 아래와 같다. 기본적으로는 UPX로 패킹이 되어있다.

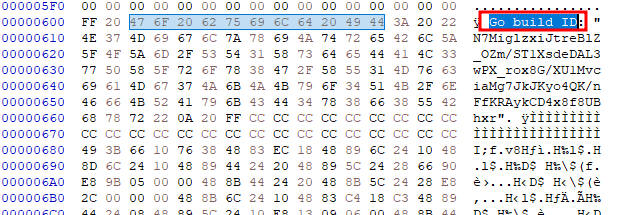

해당 패킹을 풀어서 확인해보면 Go Build ID 라는 문자열을 찾아볼 수 있고, 최근 기사들에서 보도했던 것처럼 Go 언어를 사용하는 것을 볼 수 있다.

https://www.boannews.com/media/view.asp?idx=121281&kind=1&search=title&find=%BA%CF%C7%D1

북한 안다리엘 그룹의 새로운 공격 발견... ‘고 언어’로 개발된 악성코드 다수 확인

국내 기업과 기관들을 주된 공격 대상으로 하는 안다리엘(Andariel) 위협 그룹은 라자루스(Lazarus) 위협 그룹과 협력하는 관계이거나 혹은 라자루스 그룹의 하위 조직으로 알려졌다. 2008년부터 국방

www.boannews.com

간단하게 내부 내용으로 미루어보면, 해당 악성코드는 피해자 PC의 정보 탈취 등을 수행하는 것으로 파악된다.

'Analysis' 카테고리의 다른 글

| 55. Kimsuky(Konni?)'s 국세청 종합소득세 (0) | 2023.09.13 |

|---|---|

| 54. Kimsuky's Puyi (CHM malware) (1) | 2023.09.05 |

| 52. Konni's fake lnk (1) | 2023.08.17 |

| 51. Kimsuky's powershell keylogger (0) | 2023.08.02 |

| 50. Kanti ransomware (nim language) (0) | 2023.07.25 |