얼마 전, 바이러스토탈에 특정 기업 내 임직원을 겨냥한 악성 이메일이 업로드 된 것을 확인하였다. 본 글에서는 해당 악성 스피어피싱 이메일을 분석한다.

발신된 이메일은 "하태용" 이라는 특정인으로 위장하고 있고, VBT001299.dat 의 첨부파일을 첨부하고있다. 내용에서는 "첨부의 내용으로 발주하오니 납기 확인부탁드립니다." 라고 말하며 첨부파일의 열람을 유도한다.

첨부된 첨부파일은 iframe 태그로 특정인을 겨냥한 스피어피싱 페이지로 피해자를 이동시킨다. 열람 즉시 피해자는 iframe 태그 내의 피싱 페이지로 이동하게된다.

피싱 페이지로 이동하게 되면 엑셀 로그인 창을 위장하는 페이지가 나타난다. 특정인의 아이디 계정이 미리 채워져 있고, 패스워드란만 비워져있어 패스워드 입력을 유도한다. 피해자가 패스워드 입력 후 로그인 시도시 해당 계정 정보는 공격자의 C2 서버로 전송된다. 이후 피해자에게 피싱을 들키지 않기 위해 정상적인 MS 페이지로 리다이렉션한다.

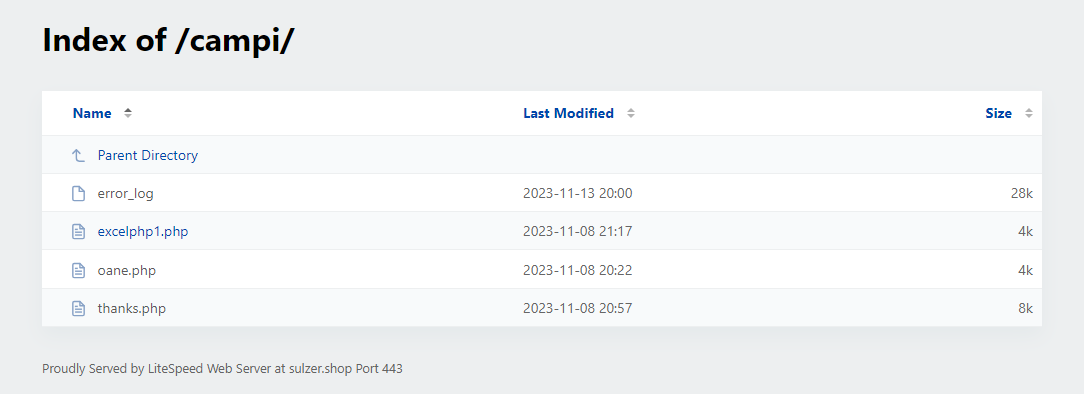

* C2 : https://su***r[.]shop/campi/excelphp1.php

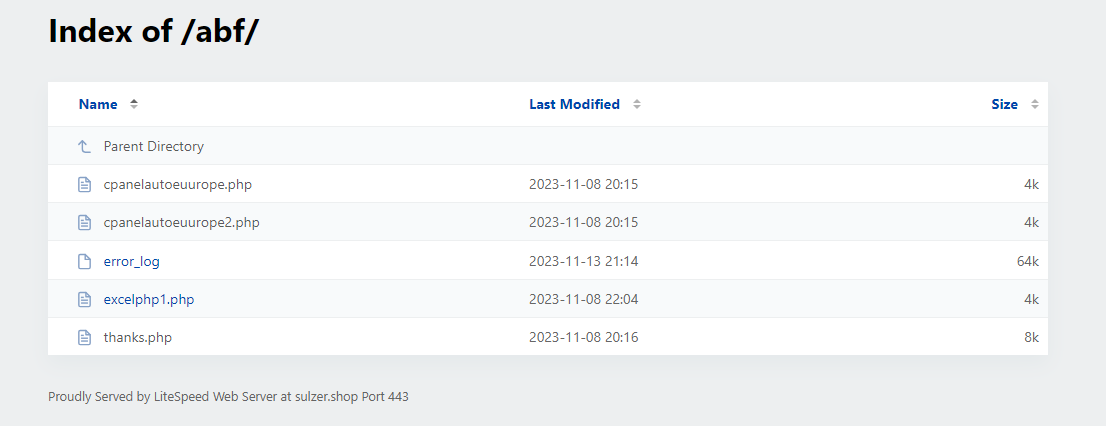

C2 서버에는 해당 excelphp1.php 외에도 여러 디렉토리 및 파일들이 저장되어 있는 것을 확인했다. 아마 해당 파일들은 다른 공격에 사용되었거나 사용될 것으로 보인다.

해당 이메일을 전송한 IP는 185.150.25.145 인 것으로 이메일 헤더에서 확인했으며 해당 아이피와 관련된 geolocation은 아래와 같다.

| "ip": 185.150.25.145 "country_name": Netherlands "state_prov": Limburg "city": Maastricht "latitude": 50.84981 "longitude": 5.68829 "time_zone": Europe/Amsterdam "isp": combahton GmbH "currency": Euro "country_flag": |

C2 서버의 IP는 198.187.29.99 인 것으로 나타났으며 해당 IP는 웹 호스팅 업체의 IP인것으로 확인되었다. 관련된 geolocation은 아래와 같다.

| "ip": 198.187.29.99 "country_name": United States "state_prov": Arizona "city": Phoenix "latitude": 33.41611 "longitude": -112.00934 "time_zone": America/Phoenix "isp": Web-hosting.com "currency": US Dollar "country_flag": |

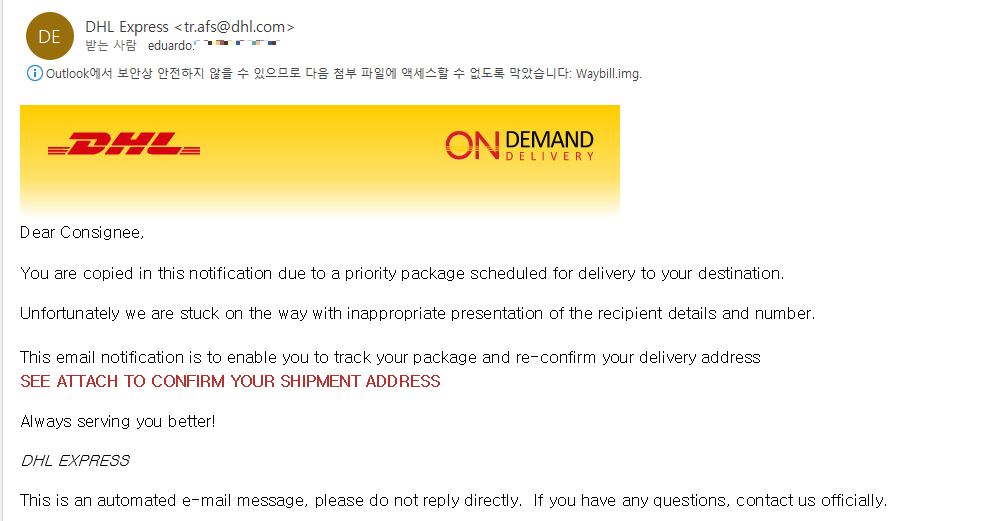

또한 동일 업체의 다른 임직원에게 스피어피싱 공격이 수행된 정황도 포착하였다. 정황상 같은 공격자의 수행인 것으로 보여지며, 해당 이메일은 dhl 으로 위장하고 있다.

'Analysis' 카테고리의 다른 글

| 63. Rhysida Ransomware (0.1) (1) | 2024.01.02 |

|---|---|

| 62. andariel's DLRAT (0) | 2023.12.19 |

| 60. Kimsuky's 국제안보군사정세(통권 제 273호) (0) | 2023.11.08 |

| 59. Konni's 주요도시 시장가격 조사 (0) | 2023.10.31 |

| 58. Konni's 부가가치세과세표준증명 (0) | 2023.09.28 |