2023년 09월 28일, 북한의 Konni 그룹(Kimsuky 산하 그룹 추정)이 유포한 부가가치세과세표준증명.hwp.lnk 파일이 확인되었다. 아래 글에서는 해당 악성파일을 분석한다.

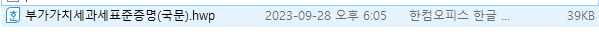

먼저, 해당 파일은 "부가가치세 과세표준증명원 제출 안내문.zip" 이라는 파일명을 가지며 압축 파일로 유포되었다.

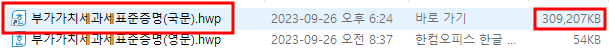

유포된 파일을 압축 해제시, 아래와 같이 부가가치세과세표준증명(국문).hwp, 부가가치세과세표준증명(영문).hwp 의 두 개 파일이 나타난다. 이 중 부가가치세과세표준증명(국문)에 해당되는 파일은 한글파일처럼 위장하였으나 실제로는 lnk 확장자를 가지는 바로 가기 파일이다.

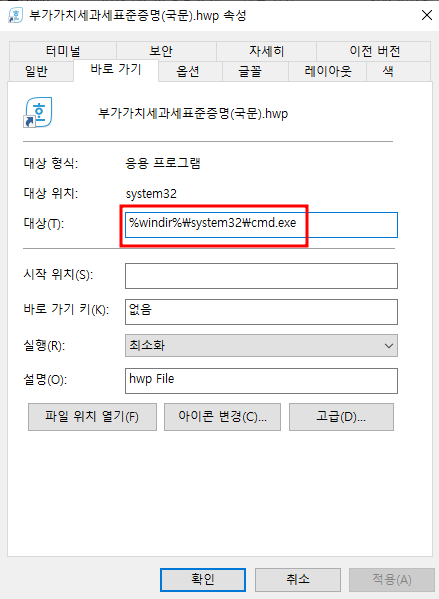

실제 부가가치세과세표준증명(국문) 파일의 속성을 확인해보면 아래와 같이 명령 프롬프트 실행 파일을 바로가기 대상으로 삼고 있는 것을 볼 수 있다.

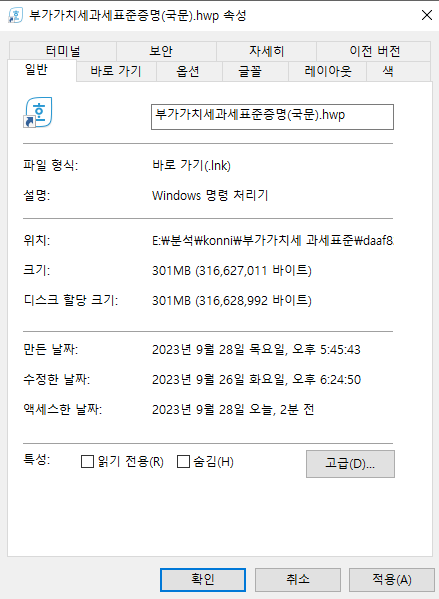

또한, 해당 파일은 09월 28일 목요일 오후 5시 45분 43초에 만들어진 것으로 나타나는데, 수정한 날짜가 09월 26일 화요일 오후 6시 24분 50초로 나타난다. 수정 날짜가 만든 날짜보다 이전으로 나타나는 것을 확인할 수 있다. 이로 추정해봤을 때, 파일의 만든 날짜 부분이 임의적으로 수정되었음을 알 수 있다.

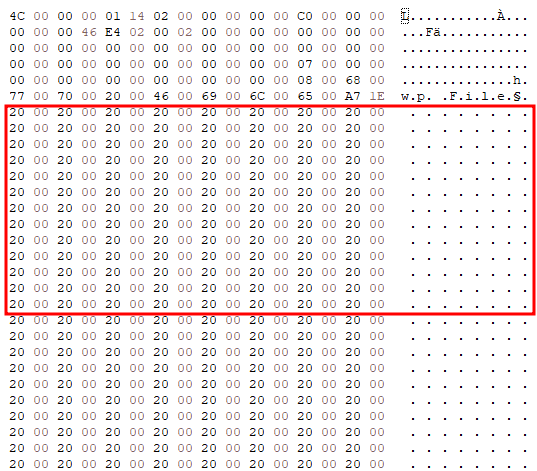

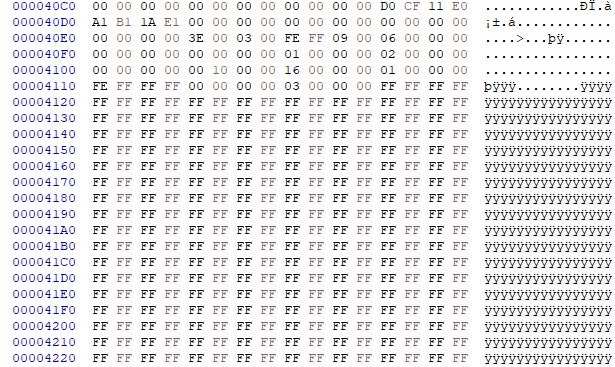

해당 파일의 중간 중간 부분에는 "20 00" 으로 채워져있는 모습을 볼 수 있으며, 위의 파일 속성에서 파일 크기가 301MB인 이유 역시, 해당 "20 00"으로 채워진 값들이 대부분이기 때문이다. 해당 영역은 놉 슬레드(NOP Sled)와 비슷해보인다. 아마, 악성파일의 탐지 회피 목적 및 분석 회피 목적으로 채워진 것으로 추측된다.

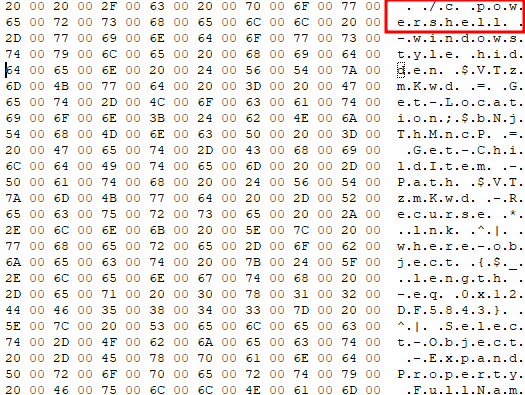

실제로 악성행위는 파일 중간에 위치한 powershell 코드 부분에서 수행된다. 해당 powershell은 이전의 Konni 그룹이 유포했던 타 악성코드들과 동일하게 원본 파일의 특정 영역에서는 위장 한글 파일을 추출하며 또 다른 특정 영역에서는 실제 악성행위를 수행하는 압축 파일을 추출한다.

위 파워쉘은 먼저 위장 한글 파일을 추출한다. 위장 한글 파일은 원본 파일의 특정 영역(0x40cc ~ 0xdacc)을 파싱해 생성되며 "부가가치세과세표준증명(국문).hwp" 이름으로 추출된다.

추출된 한글 파일은 아래 그림과 같이 부가가치세 과세 표준 증명 양식을 띄고 있으며, 피해자의 의심을 피하기 위해 위장 파일로써 추출 및 실행된다.

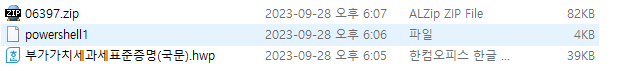

이후 실제 악성행위를 수행하는 vbs, bat 파일들이 압축되어 있는 압축 파일을 원본 파일의 특정 영역(0xdacc ~ 0x21fd4)를 파싱하여 추출한다. 추출된 파일은 06397.zip 파일명을 가지며 C:\Users\Public\Documents 경로 아래에 추출된다.

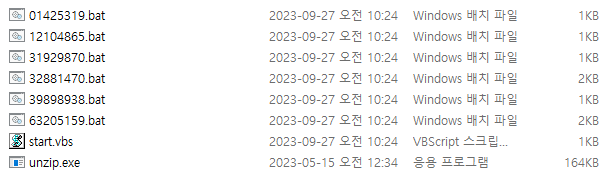

06397.zip 파일의 압축을 해제하면 1개의 vbs 파일과 6개의 bat 파일 및 unzip.exe 파일을 확인할 수 있다. 해당 파일들은 실제 악성행위에 사용되는 파일들이며 원본 코드에서 가장 먼저 start.vbs 파일을 실행함으로써 악성행위를 시작한다.

start.vbs 파일은 아래와 같다. win32 process 오브젝트를 생성하며 같은 경로의 12104865.bat 파일을 실행하는 역할을 수행한다.

12104865.bat 파일은 아래와 같다. 해당 파일에서는 같은 경로에 01425319.bat 파일이 존재하는지를 먼저 확인한다. 01425319.bat 파일이 존재할 시 "HKCU\Software\Microsoft\Windows\CurrentVersion\Run" 레지스트리 키 경로 아래에 "start.vbs" 파일을 등록함으로써 컴퓨터가 재부팅되더라도 악성행위를 연속성있게 수행한다.

* HKCU\Software\Microsoft\Windows\CurrentVersion\Run : 컴퓨터 시작시 자동실행 파일 등록 레지스트리 키

이후 31929870.bat 파일을 실행하고 01425319.bat 파일을 삭제한다. 또한, "fin.txt" 파일의 존재 여부를 검사해 존재하지 않는다면 C2 서버로부터 피해 PC.txt 파일을 QOzdm.cab 파일로 저장하고 추가 파일들을 추출, temprun.bat 파일을 실행시킴으로써 추가적인 악성행위를 수행한다.

* 32881470.bat : 다운로드 관련 bat 파일

01425319.bat 파일은 아래와 같다. 또 다른 C2 서버로부터 추가 악성파일을 다운로드 받는다. 다운로드 받은 파일은 01336.zip 파일로 저장되고, 같은 경로에 존재하는 unzip.exe 파일을 통해 해당 파일의 압축을 해제한다. 이후 rundll32.exe 를 통해 압축해제한 파일을 실행한다. 해당 행위 또한 추가적인 악성행위를 위한것으로 보여진다.

31929870.bat 파일은 아래와 같다. 피해 PC의 각종 정보를 수집해 C2 서버로 업로드 한다. 해당 정보를 통해 공격자는 피해 PC를 특정짓는 것으로 추측된다. 이후 특정한 PC에 대해 추가적인 악성행위를 맞춤형 악성코드를 통해 다운로드 시킨 후 실행해 각 피해 PC마다 맞춰진 악성행위를 수행하는 것으로 보여진다.

* 수집 정보

- Downloads 경로 파일 내역

- Documents 경로 파일 내역

- 바탕화면 파일 내역

- 시스템 정보

- ip 정보

- 실행중인 태스크 정보

해당 악성파일은 Konni 그룹이 유포한것으로 추정되며 아래 이전 행위들과 연관되어 있는 것으로 보여진다.

https://p3ngdump.tistory.com/119

52. Konni's fake lnk

북한 해킹 그룹 중 하나로 분류되는 konni 그룹의 악성코드를 발견해 분석한다. - sha256: 1b78477a71df02b68f24e8c8c77f3858624b0bc9e4442ce193bde1c298160fc4 해당 악성코드는 아래 그림처럼 lnk 파일로 위장하고 있다.

p3ngdump.tistory.com

https://p3ngdump.tistory.com/122

55. Kimsuky(Konni?)'s 국세청 종합소득세

2023년 09월 12일, Kimsuky 그룹 혹은 Konni 그룹이 유포한 것으로 추정되는 악성코드가 발견되었다. 해당 악성코드는 "국세청 종합소득세 해명자료 제출 안내.hwp.lnk" 파일로, 국세청 자료를 위장하고

p3ngdump.tistory.com

https://p3ngdump.tistory.com/123

56. Konni's 김정은 방러결과

2023년 09월 18일, Konni 조직(APT37, ScarCruft, RedEyes, 금성121)이 유포한것으로 보이는 악성코드를 발견했다. 해당 악성코드는 "2023-0918 김정은 방러결과.lnk" 파일로, 김정은의 방러결과를 서술하는 파일

p3ngdump.tistory.com

https://p3ngdump.tistory.com/118

51. Kimsuky's powershell keylogger

얼마전인 2023년 7월 26일에 자체적으로 운용하고 있는 악성코드 수집기에 Kimsuky 조직이 사용한 것으로 보여지는 poshell keylogger가 수집되었다. 본 글에서는 해당 키로거를 분석한다. 해당 키로거는

p3ngdump.tistory.com

https://p3ngdump.tistory.com/113

46. Kimsuky's CHM

최근 Kimsuky 그룹이 위장 chm 파일을 이용하여 악성코드를 유포하고 있다. 스피어피싱 공격 기법 등과 조합하여 chm 파일을 열람하도록 유도해 RAT 악성코드 등을 유포하는 형태이다. - 관련 분석 보

p3ngdump.tistory.com

https://p3ngdump.tistory.com/109

42. Kimsuky's 협의 이혼 의사 확인 신청서.docx

얼마 전 "협의 이혼 의사 확인 신청서"라는 이름으로 악성코드가 유포되었다. 해당 문서는 정상적으로 위장하고 있는 악성 문서이며 실행시 피해자 PC에 추가적인 악성코드를 드롭해 원격 조종

p3ngdump.tistory.com

윈도우 도움말 파일(chm)로 유포되는 악성 이메일 주의!!

안녕하세요. ESRC(시큐리티 대응센터)입니다. 최근 윈도우 도움말 파일(chm)을 이용한 악성 이메일이 지속적으로 발견되고 있어 사용자들의 주의가 필요합니다. 이번에 발견된 메일은 "여러 질병

blog.alyac.co.kr

https://asec.ahnlab.com/ko/56654/

후쿠시마 오염수 방류 내용을 이용한 CHM 악성코드 : RedEyes(ScarCruft) - ASEC BLOG

ASEC(AhnLab Security Emergency response Center) 분석팀은 RedEyes 공격 그룹이 제작한 것으로 추정되는 CHM 악성코드가 최근 다시 유포되고 있는 정황을 포착하였다. 최근 유포 중인 CHM 악성코드는 지난 3월에

asec.ahnlab.com

'금성121' APT 조직, 국내 정치사회적 이슈를 악용한 공격 진행중!

안녕하세요? 이스트시큐리티 ESRC(시큐리티대응센터) 입니다. 금성121 APT 조직이 정치적, 사회적 이슈를 미끼로 대용량 LNK파일을 유포하는 정황이 포착되어 주의가 필요합니다. '금성121(Geumseong121)

blog.alyac.co.kr

* C2 정보

https://file[.]drives001[.]com/read/get[.]php?ra=ln3&zw=xu6502

"ip": 193.43.104.34

"country_name": Germany

"state_prov": Hesse

"city": Limburg an der Lahn

"latitude": 50.38771

"longitude": 8.06286

"time_zone": Europe/Berlin

"isp": OVH SAS

"currency": Euro

"country_flag":

https://cldservice[.]net

"ip": 37.235.53.164

"country_name": Spain

"state_prov": Andalucia

"city": Seville

"latitude": 37.38788

"longitude": -6.00196

"time_zone": Europe/Madrid

"isp": Comvive Servidores S.L.

"currency": Euro

"country_flag":

'Analysis' 카테고리의 다른 글

| 60. Kimsuky's 국제안보군사정세(통권 제 273호) (0) | 2023.11.08 |

|---|---|

| 59. Konni's 주요도시 시장가격 조사 (0) | 2023.10.31 |

| 57. Kimsuky's Puyi (3) | 2023.09.22 |

| 56. Konni's 김정은 방러결과 (0) | 2023.09.19 |

| 55. Kimsuky(Konni?)'s 국세청 종합소득세 (0) | 2023.09.13 |