최근 LG의 데이터를 훔쳤다고 핫(?)해진 Maze 랜섬웨어를 분석해보았다.

사실 랜섬웨어가 랜섬웨어이기 때문에.. 크게 다른 점은 없어보인다.

| OS | Windows 7 |

| Name | Maze ransomware |

| md5 | 4e2554b448424859b508433e6c4a043718343febc7894a849f446dd197b47d1e |

Maze 랜섬웨어 샘플에서는 특별한 패킹이나 프로텍터는 존재하지 않았다.

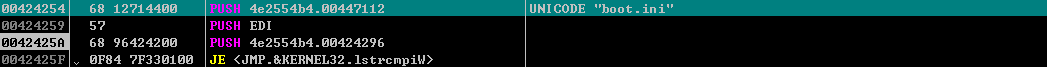

약간 특이한점은 실제로 사용하는 함수를 애초에 불러와놓은 상태로 가져다 쓰는 것이 아니라 아래 그림처럼 JMP 코드를 통해서 사용할 함수를 그때그때 변수를 통해 실행한다는 점이었다. 더해서, 사용할 함수와 같은 것들을 점프해서 쓰는 코드 또한 그냥 박혀있는게 아니라 프로그램 내 특정 디코딩 루틴을 통해서 디코딩해서 사용한다.

제일 처음으로 당연하지만 중복실행 방지를 의도하고 Mutex를 생성한다.

사용할 함수로 점프해서 함수를 사용하면서 rasenh.dll 과 같이 암호화나 랜섬행위에 사용할 DLL들 및 함수들을 불러온다.

이후 사용할 함수, DLL 등이 모두 로드되면 WMIC 을 CreateProcess 함수를 통해 프로세스로 생성한다. 이유는 WMIC 프로세스를 통해서 명령등을 수행시키기 위해서로 보인다. 추가적인 악성코드를 다운로드해오거나 감염된 피해 PC 내에서 여러 명령을 수행할 수 있기 때문이다. Maze 랜섬웨어에서는 볼륨 섀도우 카피본 삭제를 위해 사용한다.

또한, 피해 PC가 어떤 종류의 PC인지도 확인하며 안티바이러스(백신) 제품도 확인한다.

| 확인하는 종류 - home computer - workstation in coporate network - standalone server - server in coporate network - backup server - primary domain controller |

이후에는 본격적인 암호화를 시작한다. 다만, 특정 폴더 혹은 파일에 대한 암호화를 제외하는 부분이 포함된다. 암호화가 제외되는 폴더 및 파일은 윈도우 구동에 치명적인 부분들이 포함된다. 특이한 점은 Ahnlab 폴더도 포함된다는 점이다.

| 암호화 제외 파일 | autorun.ini, boot.ini, desktop.ini, ntuser.dat, iconcache.db, bootsect.bak, ntuser.dat.log, thumbs.db, bootfont.ini |

| 암호화 제외 폴더 | \Windows, \ProgramFiles, \Games, \Tor Browser, \ProgramData, \Cache2\\entries, \low\content.IE5, \user Data\Default\Cache, \All Users, \AhnLab |

이외 나머지 폴더 내 파일들은 모두 암호화되는데, 암호화에 사용하는 공간을 할당하고 해당 공간에 암호화된 파일 내용을 생성한다.

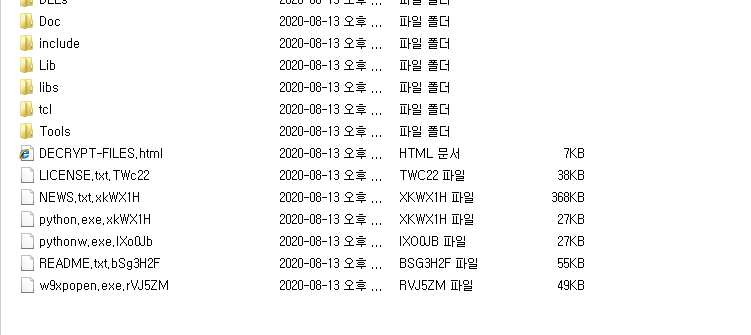

암호화가 끝나면 ransomnote를 생성한다. 랜섬노트 명은 "DECRYPT-FILES.html" 이며 아래 루틴을 통해서 생성한다.

랜섬노트는 아래와 같이 생겼으며 암호화된 파일은 [본래파일명].[대소영문자+숫자5~7자리] 로 구성된다. 여기서 특이한점은 암호화 확장자명이 각 파일마다 다르다는 것이다.

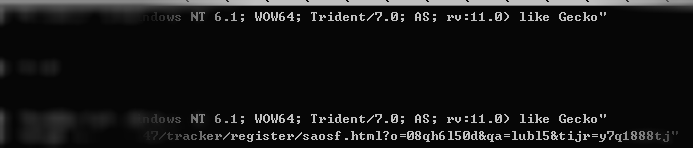

암호화 모두 종료 뒤에는 C&C 와 연결을 시도한다.

* 현재는 C&C 서버에 연결되지 않는 것으로 확인된다.

'Analysis' 카테고리의 다른 글

| 37. Eland's clop (0) | 2020.12.11 |

|---|---|

| 36. Threat graph(North Korea) (0) | 2020.11.07 |

| 34. makop ransomware (0) | 2020.04.19 |

| 33. Remcos (0) | 2020.04.16 |

| 32. Lazarus Graph (0) | 2020.03.24 |