지난 2025년 5월부터 6월까지 저작권, 소유권 침해 관련 스피어피싱 메일을 통해 Rhadamanthys Stealer 악성코드가 유포되었다. 본 글에서는 해당 유포 과정을 분석한다.

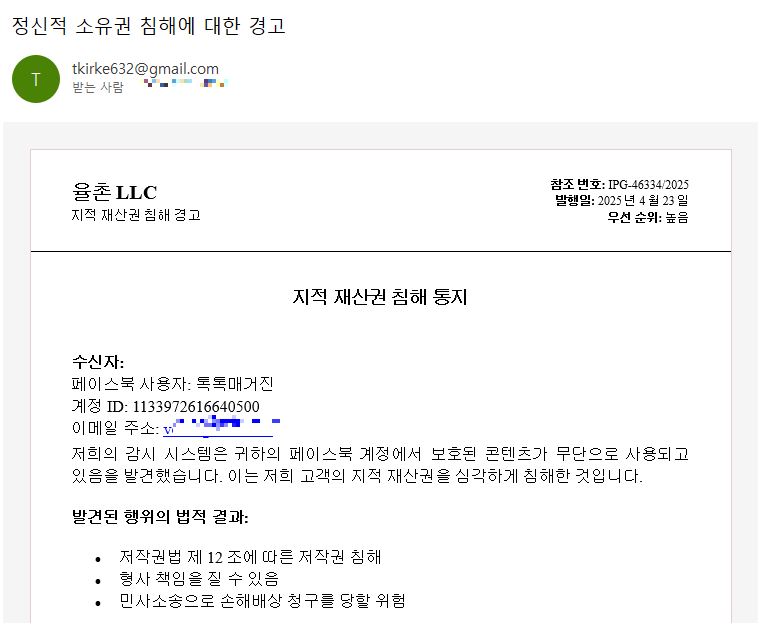

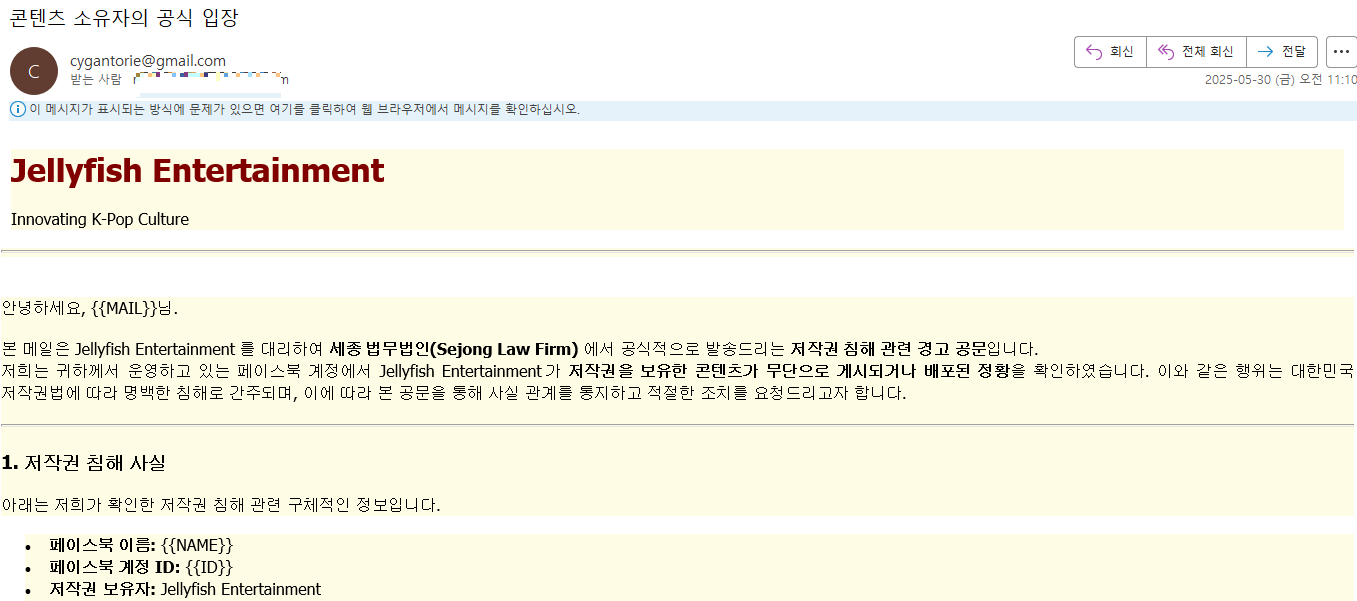

먼저, 스피어피싱 메일은 아래 그림들과 같다. 메일 수신자가 저작권/소유권이 침해하고 있다는 내용으로 작성되어 있고, 관련 문서를 확인하기 위해서는 메일 내 링크를 클릭하도록 유도한다. 링크 클릭 시, 악성코드가 포함되어 있는 압축 파일이 다운로드 되는 형태이다.

이후, 피해자가 메일 내부 링크를 클릭해 파일을 다운로드하면 아래와 같은 압축 파일이 다운로드 된다.

압축 파일을 압축 해제 시, 아래와 같은 파일들을 확인할 수 있다.

- pdf 파일 아이콘을 가진 실행 파일

- 악성 dll 파일

- 암호화 된 Rhadamanthys Stealer

pdf 파일로 위장한 파일은 이중 확장자, 아이콘 위장 등을 통해 pdf 문서 파일로 위장한다. ".pdf.exe", ".docx.exe" 와 같이 이중 확장자를 사용하거나 pdf 파일 아이콘을 사용하는 형태이다. 유포된 파일명은 아래와 같다.

* 유포 파일명

- 조사를 통해 검증된 증거.zip

- 저작권 침해에 대한 증거 및 상세 자료.zip

- 위반을 입증하는 서류가 수집되었습니다 (1).zip

- 저작권 침해 정보 및 자료 정보.zip

- 조사 결론을 뒷받침하는 확실한 증거.zip

공격자는 피해자가 pdf 파일 아이콘을 가진 실행 파일을 실행하도록 유도한다. 실행 파일은 dll 사이드 로딩 기법을 통해 함께 동봉되어 있는 악성 dll 파일을 실행시킨다. 이후, 악성 dll 파일이 함께 동봉된 암호화 된 Rhadamanthys Stealer 파일을 복호화 후 실행시키며 피해자 PC의 정보를 탈취하는 형태로 악성코드가 유포된다.

Rhadamanthys는 윈도우 시스템 정상 프로그램에 인젝션을 수행하는 형태로 동작한다. 인젝션 대상 프로세스는 아래와 같다.

* 인젝션 대상 프로세스

- %Systemroot%\system32\openwith.exe

- %Systemroot%\system32\dialer.exe

- %Systemroot%\system32\dllhost.exe

- %Systemroot%\system32\rundll32.exe

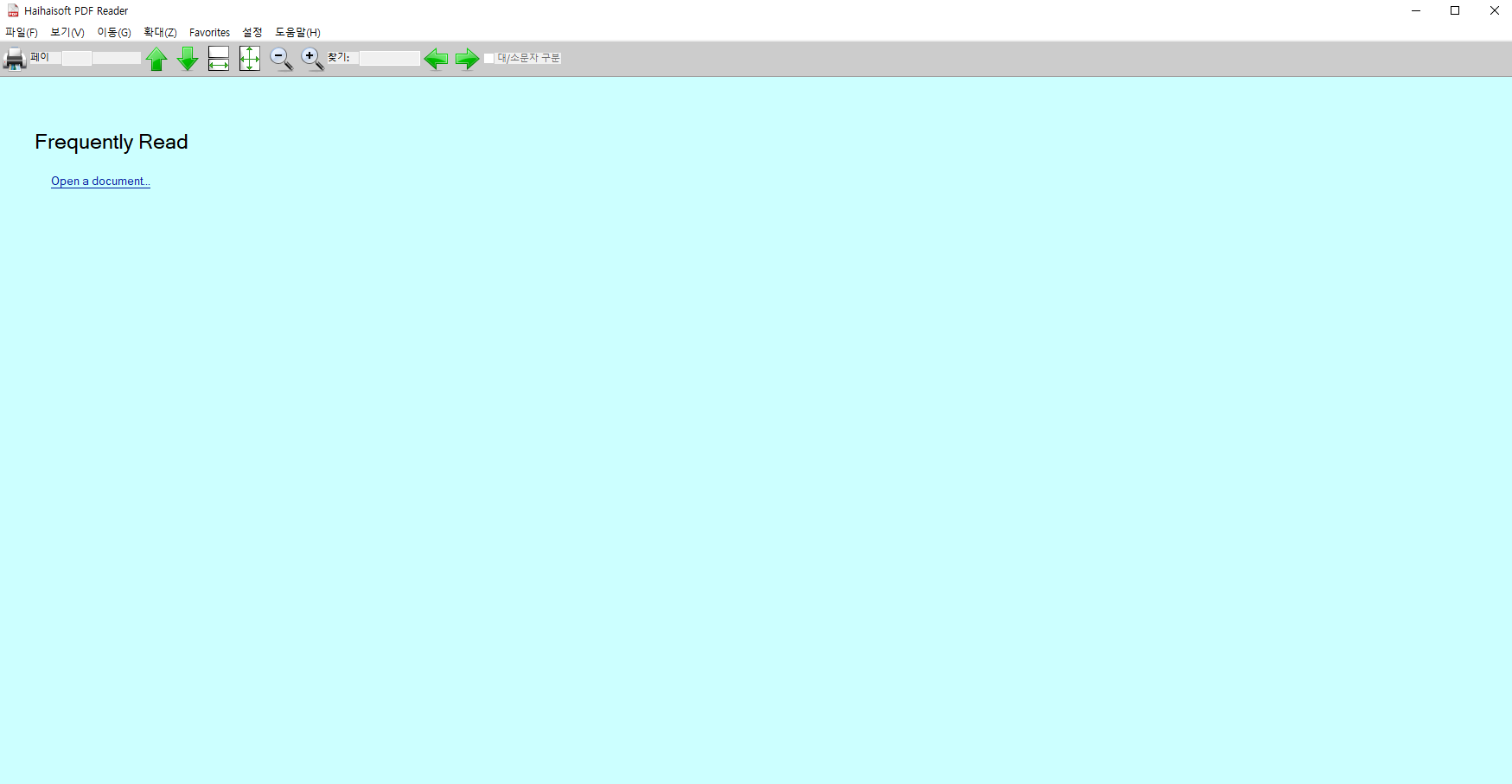

pdf 아이콘의 실행 파일은 haihaisoft 社의 정상적인 pdf reader 이다. 공격자는 정상적인 pdf reader가 실행 시 참조하는 dll을 이용하여 악성 dll을 동봉해 dll 사이드 로딩 기법을 통한 공격을 수행한 것으로 볼 수 있다. 악성 dll 없이 실행 시, 아래와 같이 정상적인 pdf reader 실행 모습이 나타난다.

동봉된 악성 dll은 msimg32.dll, oledlg.dll 등의 이름을 가진다. 정상적인 dll명을 사용해 dll 사이드 로딩 공격을 수행하는 형태이다.

dll 사이드 로딩 기법은 아래 글에 잘 정리되어 있다.

https://www.igloo.co.kr/security-information/dll-hijacking-part-2-dll-side-loading/

DLL Hijacking PART 2: DLL Side-Loading

01. DLL Hijacking PART 1: Search Order Hijacking 요약 ‘DLL Hijacking PART 1: Search Order Hijacking’을 통해 DLL Hijacking의 유형과 공격방식을 설명하고, DLL Hijacking 공격방식 중 하나인 Search Order Hijacking의 개념과 실

www.igloo.co.kr

또한, Rhadamanthys Stealer의 분석은 아래 글에 정리되어 있다.

https://p3ngdump.tistory.com/106

39. Rhadamanthys stealer

요즘 유행하는 Rhadamanthys stealer를 간단하게 분석해본다. 해당 정보에는 C/C++로 나오지만 실제 해당 파일은 PyInstaller로 만들어진 exe 파일이다. 따라서, 악성파일에서 사용할 라이브러리를 불러오

p3ngdump.tistory.com

이후 피해 PC에서 Rhadamanthys Stealer 악성코드가 실행되면 피해 PC의 이메일 정보, FTP 정보, 온라인 뱅킹 서비스 등 각종 정보를 탈취해 공격자 C2로 전송하게 된다.

MITRE ATT&CK

- T1566.001: Spearphishing Attachment

- T1566.002: Spearphishing Link

- T1204.002: Malicious File

- T1059: Command and Scripting Interpreter

- T1055: Process injection

- T1027: Obfuscated Files or Information

- T1218.011: Rundll32

- T1497: Virtualization/Sandbox Evasion

- T1003: OS Credential Dumping

- T1552.002: Credentials in Registry

- T1056: Input Capture

- T1082: System Information Discovery

- T1083: File and Directory Discovery

- T1087: Account Discovery

- T1005: Data from Local System

- T1113: Screen Capture

- T1056.001: Keylogging

- T1071.001: Web Protocols

- T1573: Encrypted Channel

- T1574.002: DLL Side-Loading

'Analysis' 카테고리의 다른 글

| 109. APT37's 공무원증 초안 검토 요청 (0) | 2025.07.23 |

|---|---|

| 108. Kimsuky's RAT(payload.vbs) (0) | 2025.07.17 |

| 106. Beavertail in github (1) | 2025.06.05 |

| 105. Kimsuky's Naver Phishing (0) | 2025.05.28 |

| 104. Kimsuky's link to picture.lnk (0) | 2025.05.17 |