2025년 8월에 개최된 DEF CON 33에서 "APT Down - The North Korea Files" 보고서가 공개되었다. 해당 보고서는 약 8.9GB의 방대한 규모의 데이터를 함께 포함한다. 데이터는 "Saber", "cyb0rg"에 의해 공개되었으며 APT 위협 행위자 "KIM"의 가상 머신, VPS에서 탈취한 것이다. 데이터를 탈취할 수 있었던 경위로는 OPSEC의 미비로 인해 공개된 가상 머신, VPS에 접근할 수 있었음으로 보여진다. 본 글에서는 공개된 데이터 중 일부를 정리한다.

국군방첩사령부 침해

유출된 데이터 내에는 국군방첩사령부(dcc.mil.kr)에 대한 내용이 존재한다. APT 공격 행위자는 국군방첩사령부를 대상으로 피싱 공격을 수행한 것으로 보이며, 이 공격을 통해 방첩사령부 내부 직원들의 이메일 자격증명을 탈취한 것으로 보여진다.

확인된 계정 목록

- jandy3912@dcc.mil.kr

- di031111@dcc.mil.kr

- didcdba@dcc.mil.kr

- jhcgod88@dcc.mil.kr

- chanchan0616@dcc.mil.kr

- yib100@dcc.mil.kr

- Dsc808@dcc.mil.kr

외교부 시스템 침해

APT 그룹은 외교부 시스템 내부도 침해한 것으로 보여진다. 공개된 데이터에는 외교부에서 사용한 것으로 추측되는 이메일 플랫폼 소스코드가 포함되어 있다.

데이터 내 이메일 플랫폼 경로

- hxxp://email[.]mofa[.]go[.]kr:8080/mail/sso?type=login

- hxxp://mail[.]mofa[.]go[.]kr:8080/mail/sso?type=unseenMails

- hxxp://email[.]mofa[.]go[.]kr:8190/mail/sso?type=login

대검찰청 대상 침해 시도

APT 그룹은 대검찰청에 대해서도 피싱 공격을 수행한 것으로 보여진다.

확인된 계정 목록

- lme2761@spo.go.kr

- hantaehwan@spo.go.kr

- paragon74@spo.go.kr

- baekdu475@spo.go.kr

- jhkim1@klid.or.kr

통일부 GPKI 침해

통일부에 대해서는 GPKI(정부 공개키 기반 인증서) 인증서 크래킹 공격을 수행한 것으로 추정된다.

관련 내용

- subject=C=KR, O=Government of Korea, OU=Ministry of Unification, OU=people, CN=Lee Min-kyung

크래킹 패스워드

- unikorea123$

- unikorea1!!

- unikorea100

- unikorea625!

정부 네트워크 침해

APT 그룹은 정부 내부 네트워크 시스템에도 접근했던 것으로 보여진다. onnara_auto 프로젝트를 통해 정부 내부 네트워크에 접근한 것으로 보여진다.

접근 로그

[horedi179] get hxxps://onnara9[.]saas[.]gcloud[.]go[.]kr/ at 11/05/2025 19:45:37

KT(Korea Telecom) & LG U+ 침해

국내 통신사인 KT의 SSL 인증서와 개인키도 탈취되었던 것으로 보여진다. 또한, 공격자는 SECUREKI라는 MFA 및 패스워드 서비스 업체 침해를 통해 LG U+ 내부 네트워크로 침투한 것으로 보여진다. 이를 통해 LG U+의 계정 관리 데이터베이스와 패스워드 전송 로그가 대량 유출되어 공개된 데이터 내에 포함된 것으로 보여진다.

한겨레신문 침해

한겨레신문 서버 중 일부가 백도어 설치를 위해 침해되어 APT 그룹에게 사용된 것으로 보여진다.

관련 내용

- IP: 203[.]234[.]192[.]200

- 도메인: hani.co.kr

포털 사이트 침해

국내 주요 포털 사이트들도 피싱 템플릿, 피싱 공격에 사용된 것으로 보여진다.

관련 포털 사이트

- 네이버

- 카카오

- 다음

- 정부통합포털

공격 인프라 정보

APT 그룹이 운영한 공격 인프라 정보도 내부 데이터에서 확인되었다. 해당 도메인과 IP 주소는 피싱 공격 및 백도어의 통신에 사용된 것으로 보여진다. 또한, cloudflare와 같은 서비스도 적극 이용한 것으로 보여진다. (IP 104.~)

공격자 도메인

| 도메인 | IP | 용도 |

| websecuritynotices.com | 104.167.16.97 | 피싱 사이트 |

| nid-security.com | 27.255.80.170, 45.133.194.126 | 피싱 사이트 |

| nid.navermails.com | - | 피싱 사이트 |

| webcloud-notice.com | - | 피싱 사이트 |

| download.sponetcloud.com | 104.167.16.97 | 대검찰청 대상 |

| sharing.sponetcloud.com | 104.167.16.97 | 대검찰청 대상 |

공격자 메일 계정

- dysoni91@tutamail.com

- center2025a@tutamail.com

- jeder97271@wuzak.com

- xocaw75424@weiby.com

인프라 접근 정보

| 분류 | 계정 | 패스워드 |

| VPS | center2025a@tutamail.com | H4FHKMWMpX8bZ |

| MonoVM | dysoni91@tutamail.com | dr567h%a"G6*m |

| SSH | root | 1qaz2wsx |

해당 보고서의 전반적인 내용은 APT 그룹을 Kimsuky 와 관련된 북한 그룹으로 의심하고 있다. 다만, 보고서에 따르면 공격자들이 중국 명절에 일하지 않았다는 점이 존재하며 유출된 내부 데이터에 중국어로 작성된 주석이 다수 존재한다. 이를 보면, APT 그룹이 단순히 Kimsuky 그룹이라고 단정짓기는 힘들어보인다. 최근 SK Telecom의 해킹 배후에도 중국 그룹이 의심되는 것과 같이 KT, LG U+ 와 같은 통신사가 침해 대상에 있었음도 중국 그룹으로 의심해볼 수 있는 점이다.

유출 데이터 내 여러 지표들은 Kimsuky 그룹의 공격과 관련이 있어보인다. 따라서, 여러 가능성을 열어두고 공격 그룹을 의심해야 할 것으로 생각된다. (예를 들어, Kimsuky 그룹이 중국 APT 그룹과 협력했을 가능성도 배제할 수는 없다)

중국 배후 그룹?

중국 배후 그룹으로 의심될만한 점은 아래와 같다.

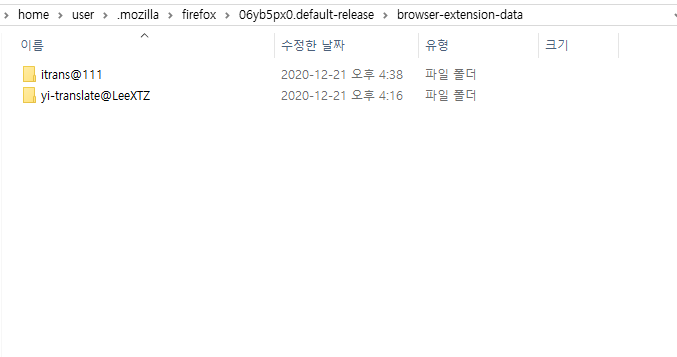

1. 공격자가 사용한 firefox 브라우저 확장 프로그램에 yi-translate 포함

yi-translate는 중국에서 사용되는 번역 프로그램이다. 한국으로 치자면 파파고와 같다고 볼 수 있다.

공격자의 파이어폭스 확장 프로그램 내 yi-translate가 설치되었던 흔적이 남아있는 것을 볼 수 있다. 따라서, 공격자는 중국 내에서 사용되는 번역 프로그램을 확장 프로그램으로 사용했던 것으로 보여진다.

2. 검색 기록 내 baidu 등 중국 관련 사이트 다수 존재

공격자가 파이어폭스 브라우저를 통해 접속한 사이트 중 baidu와 같은 중국 관련 사이트들이 다수 존재했다. 공격자는 중국 검색 엔진 등 중국 관련 사이트를 자주 접속한 것으로 보여진다.

3. 피싱 공격에 사용된 url이 저장된 파일 내 중국어 주석 존재

공격자가 피싱 공격에 이용한 url을 정리해 놓은 파일 중 일부에서는 중국어 주석이 존재하였다.

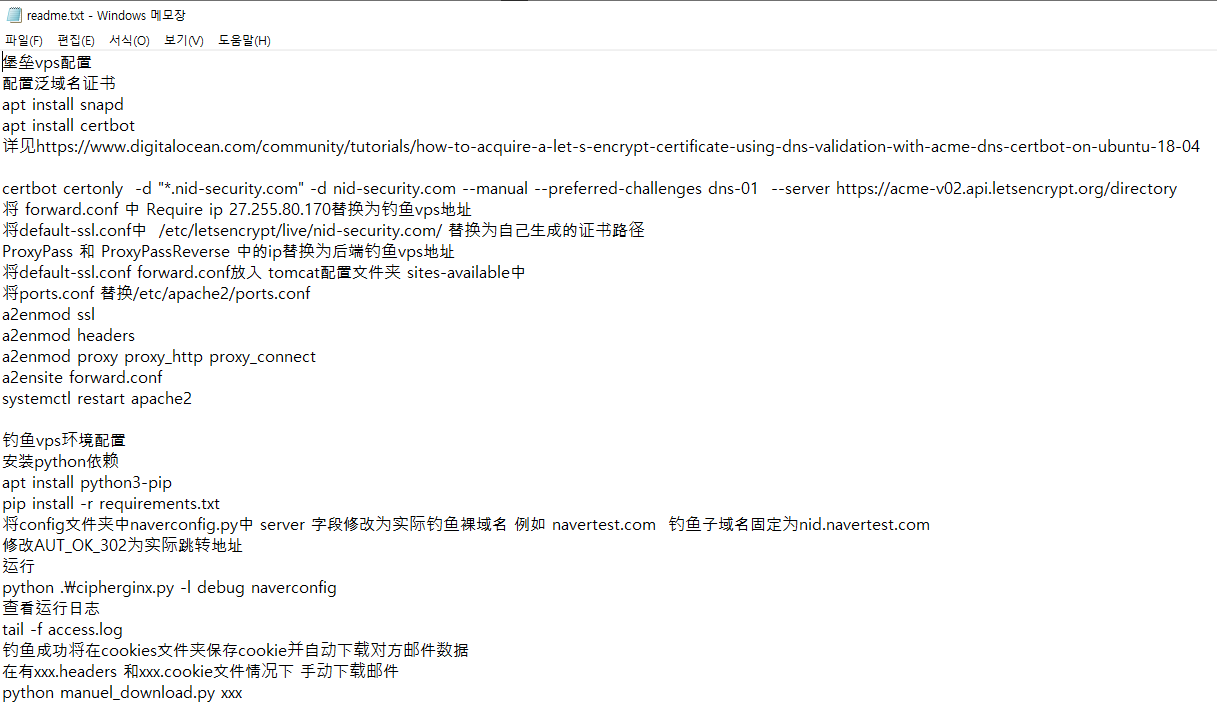

4. 공격 프로그램 설명 (readme.txt)이 중국어로 작성

공격 프로그램의 설명이 작성된 readme.txt 파일이 중국어로 작성되어 있는 것을 확인하였다.

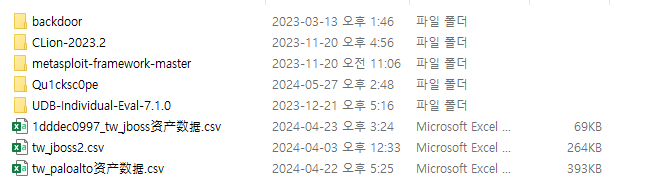

5. tw_로 시작하는 대만 네트워크 스캐닝 데이터 존재

공격자 내부 파일 중 일부 파일은 대만 ip 에 대한 웹 스캐닝 결과를 정리해 놓은 파일이 존재하였다. 따라서, 공격자는 대만을 대상으로도 공격을 준비중이었던 것으로 보여진다.

6. 공격자 데스크톱 사진 내 gitee 플랫폼 존재

공개된 데이터 내부에는 공격자의 컴퓨터 화면으로 공개된 사진이 존재하는데, 해당 사진 내에는 gitee 라는 플랫폼에 공격자가 접속해 있는 것을 볼 수 있다. gitee 플랫폼은 중국 내 github과 같은 소스코드 공유 플랫폼이다. 따라서, 공격자는 중국 내 gitee 플랫폼을 이용했음을 알 수 있다.

7. 공격 도구의 중국 그룹 연관성

공개된 데이터 내에는 리버스 쉘과 같은 공격 도구도 존재한다. Invati VPN 취약점에 대한 공격 도구 등이 존재하는데, 해당 공격 도구들은 UNC5521로 명명된 중국 그룹이 사용했던 공격 도구와 관련성이 깊다.

위와 같은 내용들이 유출된 데이터 내 존재하기 때문에 공격자가 중국 배후 그룹인 것도 의심을 거둘 수 없을 것 같다.

'Analysis' 카테고리의 다른 글

| 112. ClickFix in wild (0) | 2025.09.09 |

|---|---|

| 111. EDRKillShifter (0) | 2025.08.21 |

| 109. APT37's 공무원증 초안 검토 요청 (0) | 2025.07.23 |

| 108. Kimsuky's RAT(payload.vbs) (0) | 2025.07.17 |

| 107. 저작권 침해 위장 Rhadamanthys Stealer (0) | 2025.07.08 |